Restrictions de machines

Les restrictions de machines contrôlent depuis quels postes les utilisateurs sont autorisés ou refusés à se connecter.

Garantir que les comptes sensibles (administrateurs, finances) ne puissent se connecter qu’à partir de machines sécurisées ou dédiées.

Empêcher les utilisateurs de se connecter depuis des postes non gérés ou partagés.

Limiter les connexions VPN ou terminal à un ensemble précis de machines.

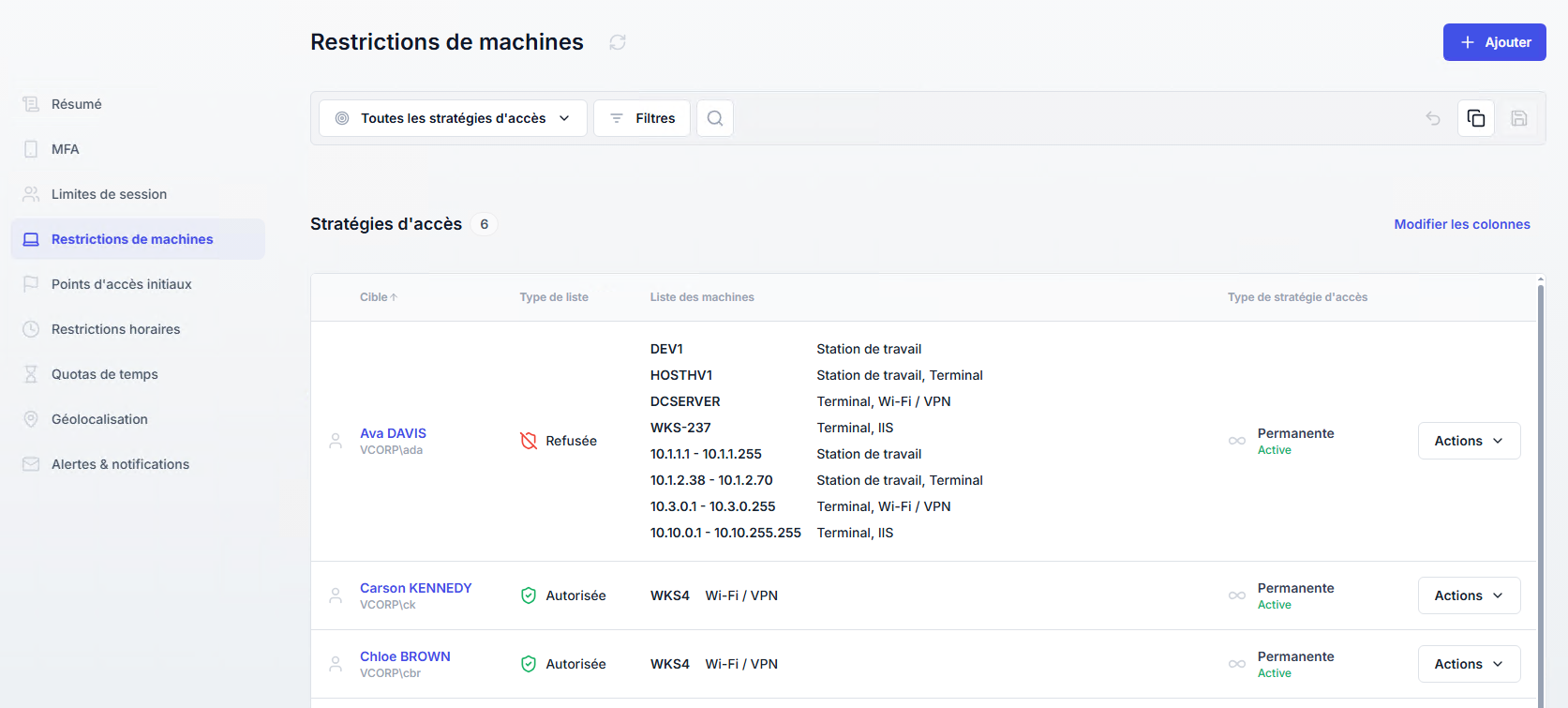

Les stratégies peuvent s’appliquer à des utilisateurs, des groupes ou des unités organisationnelles.

Deux modes sont disponibles :

Autorisé → seules les connexions à partir des machines listées sont autorisées.

Refusé → seules les connexions à partir des machines listées sont bloquées.

Les machines peuvent être ajoutées par :

Nom de machine (saisie manuelle ou recherche LDAP).

Plage IP (les deux adresses de début et de fin sont incluses).

Unité organisationnelle (sélection via recherche LDAP).

Les restrictions peuvent s’appliquer par type de session (poste de travail, terminal, Wi-Fi/VPN, IIS).

Pour les sessions Wi-Fi, la restriction repose sur les adresses MAC.

Pour les autres sessions, elle repose sur les adresses IP et, si disponible, les noms NetBIOS.

Bonne pratique

Utiliser le mode Autorisé pour les comptes à haut niveau de sécurité, afin d’assurer un contrôle strict.

La liste de toutes les stratégies de restriction de machines est disponible dans la section Stratégies d’accès, page Restrictions de machines.