Configurer ServiceNow pour UserLock Single Sign-On (SSO)

Activez l’authentification unique (SSO) ServiceNow avec UserLock pour centraliser l’authentification, appliquer les politiques d’accès de l’entreprise et simplifier l’accès des utilisateurs à la plateforme ServiceNow.

Ce guide explique comment intégrer ServiceNow avec UserLock Single Sign-On (SSO) en utilisant le protocole SAML 2.0.

Une fois configurées, les connexions ServiceNow sont authentifiées par UserLock auprès d’Active Directory. Cela offre une expérience de connexion fluide et permet aux administrateurs d’appliquer les stratégies d’accès (MFA, restrictions temporelles, machines, ou localisation) aux sessions SSO.

🚩️ Avant de commencer :

Vous devez disposer d’un compte administrateur ServiceNow.

Le SSO UserLock doit déjà être installé et configuré.

Dans la console UserLock, accédez à ⚙️ Paramètres du serveur ▸ Authentification unique (SSO).

Dans la liste des applications, sélectionnez ServiceNow.

Renseignez les champs suivants :

Paramètre

Valeur

Domaine d'application

https://<yourInstance>.service-now.com

(domaine de votre instance ServiceNow)Domaine d'e-mail

Domaine utilisé par les utilisateurs pour s’authentifier (ex. contoso.com)

Enregistrez le profil.

Vérifiez que le plugin Multi-Provider SSO est installé :

Dans la barre de recherche ServiceNow, tapez Multi-Provider SSO.

S’il n’apparaît pas, allez dans System Definition ▸Plugins.

Recherchez Integration - Multiple Provider Single Sign-On Installer et installez ou activez-le.

Connectez-vous à ServiceNow avec un compte administrateur.

Accédez à Multi-Provider SSO ▸Identity Providers, puis cliquez sur New.

Lorsque le type de SSO vous est demandé, sélectionnez SAML.

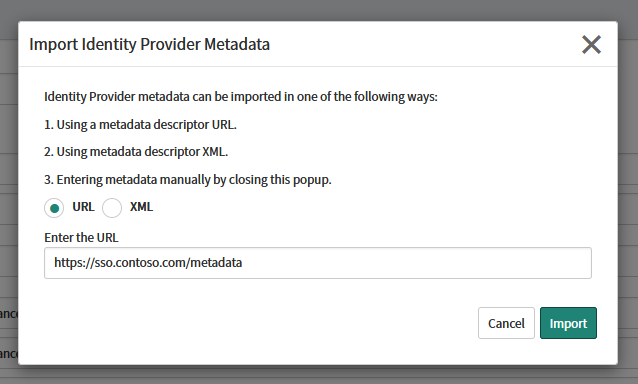

Dans la boîte de dialogue Import Identity Provider Metadata, choisissez URL et entrez :

https://<SSO_domain>/metadata

Cliquez sur Import.

Si une erreur se produit pendant l’import :

Dans la console UserLock, allez dans ⚙️ Paramètres du serveur ▸ Authentification unique (SSO).

Cliquez sur Download ▸ Metadata file.

Ouvrez le fichier téléchargé avec un éditeur de texte (ex. Notepad) et copiez son contenu.

Retournez dans la console ServiceNow, sélectionnez XML dans la boîte d’importation, et collez le contenu copié.

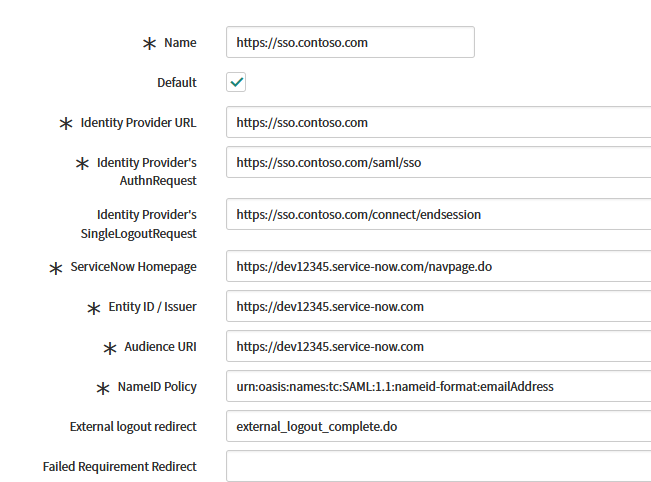

Une fois l’importation terminée, vérifiez que tous les champs sont correctement remplis.

Cliquez sur Test Connection.

Si le test est concluant, cliquez sur Activate.

Si l’activation échoue :

Videz le champ SingleLogoutRequest dans la configuration de l’Identity Provider.

Reprenez le processus Test Connection et Activate.

Une fois le test réussi, vous pouvez réintroduire l’URL suivante dans SingleLogoutRequest :

https://<SSO_domain>/connect/endsession

Note

Le champ SingleLogoutRequest est facultatif. Le laisser vide pendant la configuration permet d’afficher plus de messages d’erreur détaillés.

Dans la fiche Identity Provider, sous Related Links, cliquez sur Set as Auto Redirect IDP pour rediriger les utilisateurs vers UserLock SSO lorsqu’ils accèdent à la page d’accueil de votre instance.

Activez le SSO :

Accédez à Multi-Provider SSO ▸Administration ▸Properties.

Cliquez sur Enable multi provider SSO.

Pour les problèmes courants, consultez la page Dépannage du SSO.

Si le problème persiste, contactez le support IS Decisions.

Pour désactiver temporairement le SSO :

Ouvrez la configuration de l’Identity Provider dans ServiceNow.

Cliquez sur Deactivate.

Pour contourner le SSO et se connecter avec des identifiants standards :

Accédez à :

https://<yourInstance>.service-now.com/side_door.doVous serez redirigé vers la page de connexion ServiceNow par défaut pour vous authentifier avec vos identifiants ServiceNow.

Le compte utilisateur utilisé pour la connexion n’existe peut-être pas dans ServiceNow.

Alternativement, le certificat SAML peut être expiré.

Ce problème peut survenir lors d’un test avec un utilisateur inexistant.

Pour mettre à jour une configuration après un test réussi :

Désactivez l’Identity Provider.

Mettez à jour la configuration.

Relancez Test Connection.

Cliquez à nouveau sur Activate.

Vous pouvez étendre la sécurité des sessions SaaS en appliquant les stratégies d’accès UserLock, en complément de l’authentification.

Appliquer la MFA sur les sessions SaaS pour exiger une authentification renforcée.

Restrictions horaires — définir quand les utilisateurs sont autorisés à se connecter.

Règles de géolocalisation — appliquer des politiques en fonction de l’emplacement de l’utilisateur.

Limites de sessions — autoriser ou interdire totalement l’ouverture de sessions SaaS pour certains utilisateurs.