Configurer la MFA pour RemoteApp

Activer et configurer l’authentification multifacteur (MFA) pour RemoteApp (et, en option, RD Web) à l’aide de UserLock.

RemoteApp permet aux utilisateurs d’exécuter des applications distantes depuis un serveur RDS comme si elles étaient installées localement.

Pour sécuriser ces sessions, UserLock peut imposer une MFA lorsque les utilisateurs lancent ou se reconnectent à des RemoteApps.

Différents scénarios peuvent s’appliquer selon la configuration de votre déploiement RemoteApp, avec ou sans l’intégration de RD Web.

Ce guide explique comment configurer la MFA pour RemoteApp avec UserLock, y compris les prérequis, les étapes de configuration et les limitations connues.

✅️ Agent UserLock Station installé sur tous les hôtes de session RDS.

✅️ Les services Windows et protocoles réseau requis sont disponibles.

✅️ Si votre serveur est Windows Server 2025 :

Le numéro de build du système d’exploitation doit être 10.0.26100.4946 ou supérieur.

La technologie du fournisseur d’informations d’identification (Credential Provider) est utilisée, vérifiez la compatibilité avec d’autres fournisseurs éventuellement installés.

✅️ Sous Windows Server 2022 ou version antérieure, pour protéger les RemoteApp nécessitant une élévation de privilèges, créez la clé de registre suivante :

Chemin

HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\ISDecisions\UserLockNom

UACinRemoteAppType

DWORD (32-bit)Valeur

1Sous Windows Server 2025, les RemoteApp demandant une élévation de privilèges sont prises en charge par défaut.

Suivez les étapes décrites dans Configurer une stratégie d’accès afin de créer une stratégie d’accès ciblant les utilisateurs, groupes ou unités d’organisation (OUs) concernés.

Choisissez la stratégie d’authentification multifacteur (MFA).

Activez la MFA.

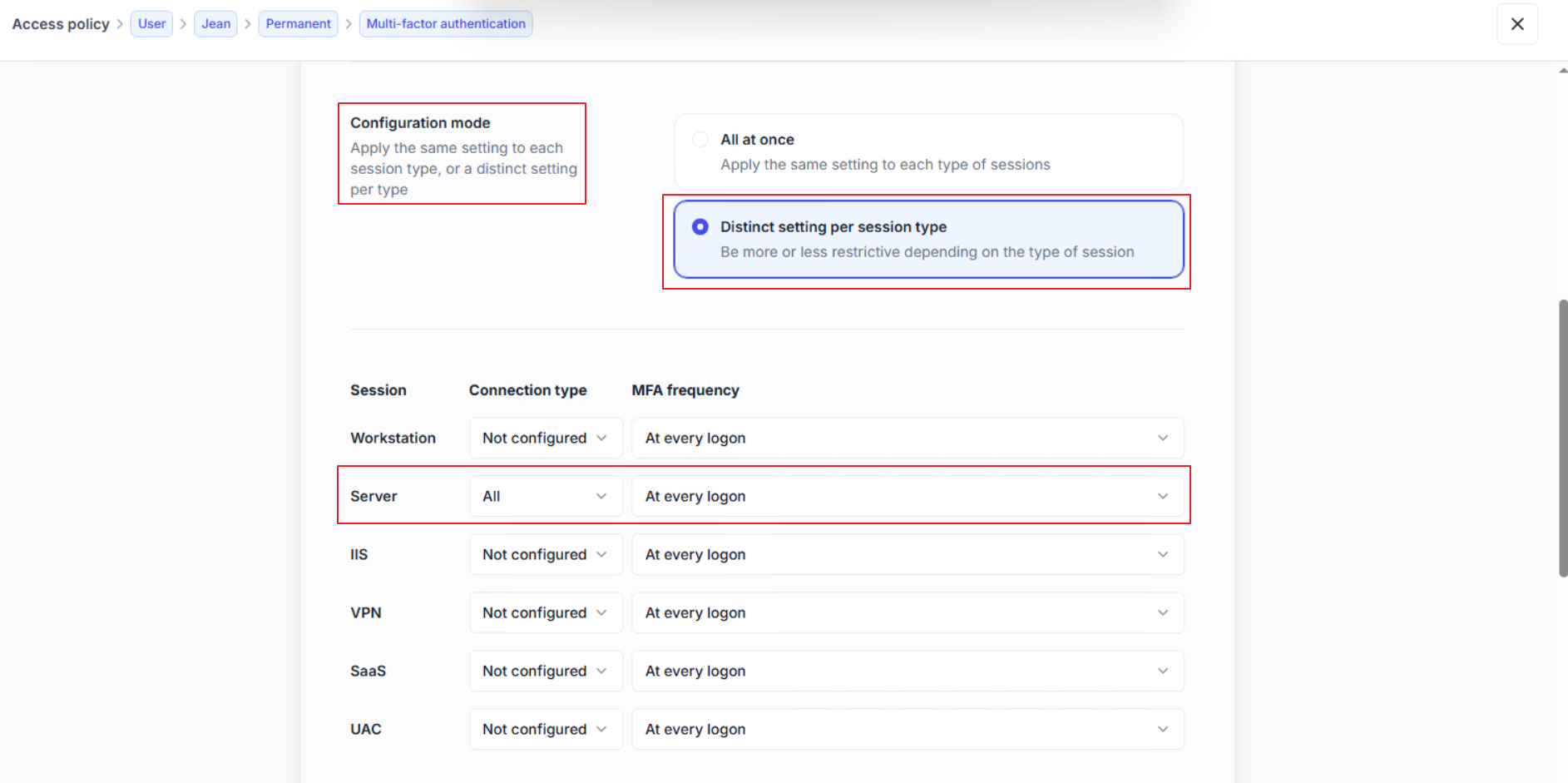

Sélectionnez le mode de configuration : Paramètre distinct par type de session pour configurer les sessions serveur (les RemoteApps sont considérées comme des sessions serveur).

Ajustez le type de connexion et la fréquence de la MFA selon vos exigences de sécurité.

Lancez une RemoteApp et vérifiez que le défi MFA s’affiche.

Dans la console UserLock > Activité, confirmez que la session apparaît.

Une deuxième RemoteApp lancée dans la même session ne doit pas déclencher une nouvelle demande MFA.

Si une RemoteApp nécessite une élévation de privilèges, vérifiez qu’elle fonctionne correctement.

Si votre déploiement RemoteApp publie des bureaux basés sur des sessions, l’inscription sera gérée par les agents de bureau installés sur l’hôte de session RD.

Si votre déploiement RemoteApp publie des applications basées sur des sessions, l’inscription ne peut pas être effectuée directement à l’intérieur de ces sessions.

Cependant, elle peut être gérée via une installation RD Web, comme expliqué dans les scénarios suivants.

En option, si vous souhaitez protéger l’accès à votre console RD Web et gérer l’inscription MFA à travers celle-ci, vous pouvez utiliser UserLock IIS MFA.

Reportez-vous au guide Comment appliquer la MFA pour les applications IIS pour des instructions détaillées si nécessaire.

Pour permettre l’inscription à la MFA directement depuis une session RemoteApp, que vous publiiez des programmes ou des bureaux distants, la condition suivante est requise :

✅️ La clé de registre suivante :

Chemin

HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\ISDecisions\UserLockNom

EnrollDuringRemoteAppType

DWORD (32-bit)Valeur

1

Note

⚠️ Toutes les méthodes d’inscription MFA sont prises en charge, sauf HOTP.

En option, si vous souhaitez protéger l’accès à votre RD Web HTML5, vous devez activer l’authentification Windows en suivant les instructions officielles de Microsoft.

Une fois cette configuration effectuée, vous pourrez protéger l’accès à l’aide de UserLock IIS MFA.

Reportez-vous au guide Comment appliquer la MFA pour les applications IIS pour obtenir les étapes détaillées si nécessaire.

Note

⚠️ Le seul inconvénient est que si les utilisateurs accèdent à RD Web depuis une machine en dehors du domaine (ou si l’URL n’appartient pas à la zone Intranet), ils devront saisir deux fois leur nom d’utilisateur et leur mot de passe.

L’authentification multifacteur (comme les autres stratégies d’accès UserLock) est appliquée lors de l’établissement de la session RDS, et non pour chaque application individuelle.

Si une application RemoteApp est reconnectée dans les 30 secondes suivant une déconnexion, le défi MFA n’est pas déclenché.

La prise en charge des RemoteApps demandant une élévation de privilèges dépend de la version de Windows Server (voir la section correspondante).

Symptôme | Cause probable | Action |

|---|---|---|

Pas de prompt MFA | Stratégie non appliquée | Vérifiez les paramètres de cible et type de session. |

Pas de prompt (WS2025) | Absence du fournisseur d'informations d'identification ou conflit | Vérifiez l'installation du fournisseur d'informations d'identification et les conflits avec d'autres fournisseurs. |

Application UAC bloquée (pré-2025) | Valeur de registre manquante ou agent obsolète | Vérifiez la valeur "UACinRemoteApp" et la version de l'agent. |

Impossible de s'inscrire à la MFA via RemoteApp | Valeur manquante ou portail HTML5 mal configuré | Vérifiez la valeur et la configuration du portail HTML5. |

Une seule session listée | Comportement normal | Aucune action requise. |