Gestion des stratégies d'accès

Cette section regroupe toutes les opérations de gestion des stratégies d’accès dans UserLock : création, modification, clonage et suppression. Elle présente également les vues disponibles pour consulter les stratégies configurées et comprendre quelles restrictions sont effectivement appliquées aux utilisateurs.

Ressources utiles

Les stratégies d’accès s’appliquent aux machines de la zone protégée sur lesquelles l'agent UserLock est installé.

Les stratégies peuvent être créées au niveau utilisateur, groupe ou unité organisationnelle (UO).

Dans les pages Stratégies d’accès, cliquer sur un nom de cible ouvre la liste des stratégies configurées pour cette cible. Une nouvelle stratégie peut ensuite être créée à l’aide du bouton Ajouter et de l’assistant.

Note

Un utilisateur peut être concerné par plusieurs stratégies (permanentes et/ou temporaires). Les règles appliquées sont déterminées par le système de priorités des stratégies.

La modification peut être effectuée à différents endroits :

Pages Stratégies d’accès → actions en ligne → Modifier.

Page Résumé → icône de modification de la stratégie sélectionnée.

Tableau de bord d’un utilisateur, d’un groupe ou d’une UO → Stratégies d’accès → onglet Configurées → cliquer sur la stratégie.

Directement après la création d’une stratégie dans l’assistant, en sélectionnant une stratégie existante à modifier.

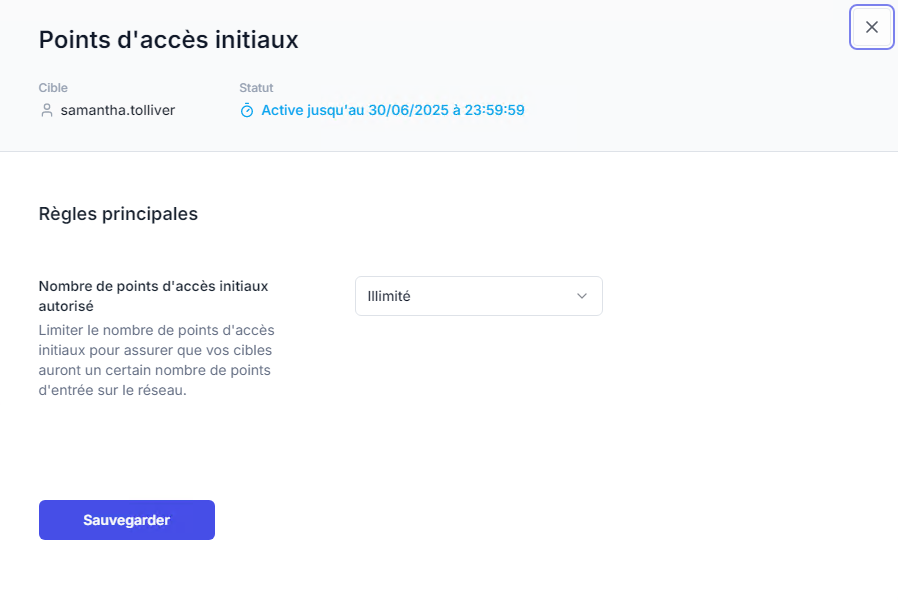

La modification d’une stratégie ouvre le tableau de bord de la cible (onglet Configurées) et affiche une boîte de dialogue contenant les règles associées. Les changements sont appliqués après avoir cliqué sur Sauvegarder.

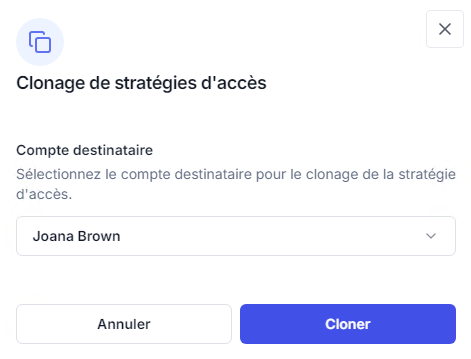

Le clonage est disponible depuis :

Les actions en ligne dans les pages Stratégies d’accès.

L’onglet Configurées d’un tableau de bord utilisateur, groupe ou UO.

Restrictions

Le clonage est limité au même type de cible (utilisateur → utilisateur, groupe → groupe, UO → UO).

Le clonage est limité au même type de durée (permanente → permanente, temporaire → temporaire).

Lors du clonage, une boîte de dialogue s’ouvre pour sélectionner la nouvelle cible (utilisateur, groupe ou UO via une recherche LDAP). Le tableau de bord de la nouvelle cible se charge alors avec la stratégie clonée pour révision et ajustement.

Les méthodes de suppression varient selon le contexte :

Depuis une page spécifique de type de stratégie (ex. MFA, limites de session, géolocalisation) : l’action Supprimer affiche une simple confirmation avant suppression.

Depuis un tableau de bord utilisateur, groupe ou UO (Stratégies d’accès → onglet Configurées) : l’action Supprimer ouvre une boîte de dialogue listant toutes les stratégies configurées pour cette cible et cette durée. Plusieurs stratégies peuvent être sélectionnées pour suppression.

La page Résumé liste toutes les stratégies configurées par utilisateur, tous types confondus (MFA, géolocalisation, point d’accès initial, etc.).

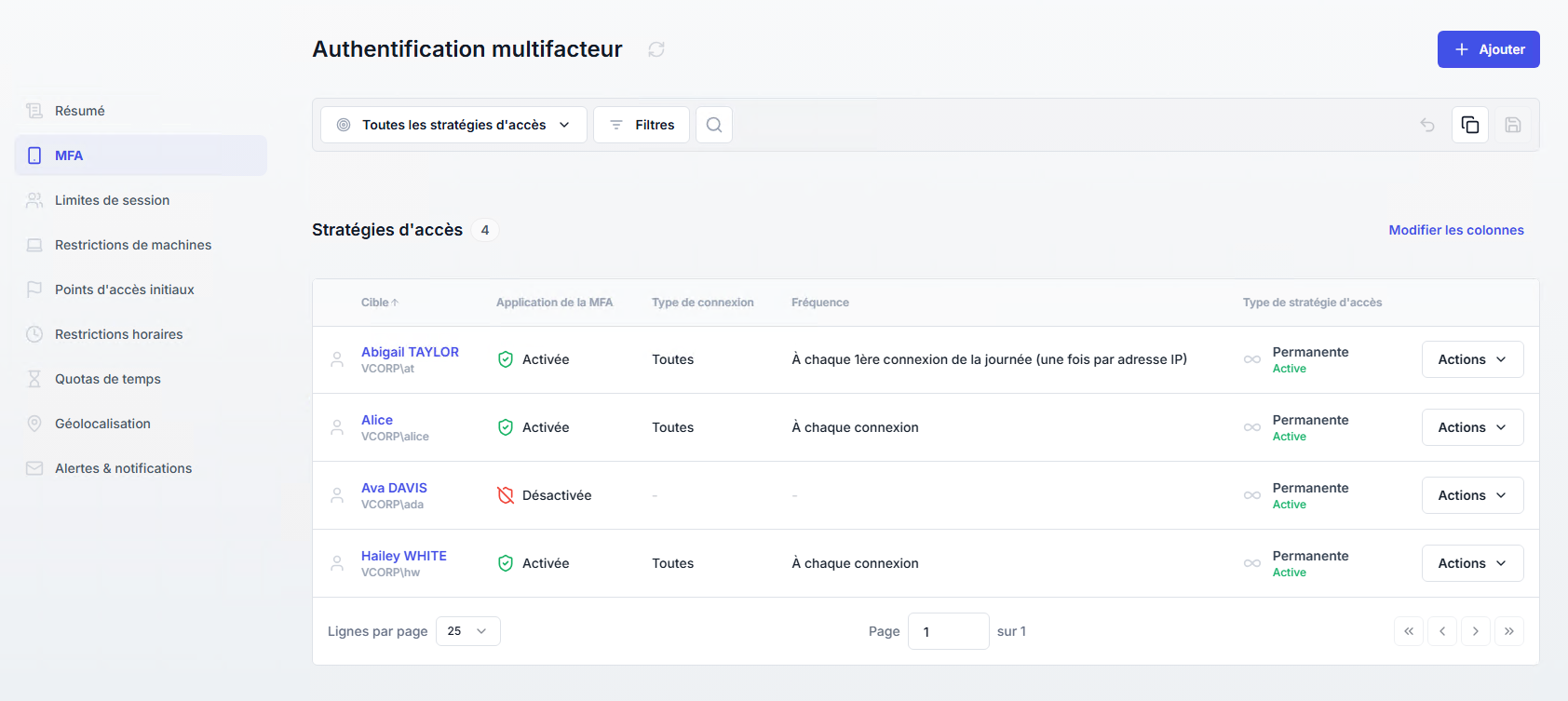

Des pages dédiées existent pour chaque type de stratégie, avec des vues préfiltrées.

Stratégies temporaires : icône d’horloge.

Actives → bleu

Expirées ou futures → gris

Stratégies permanentes : icône d’infini.

Actives → vert

Inactives → gris

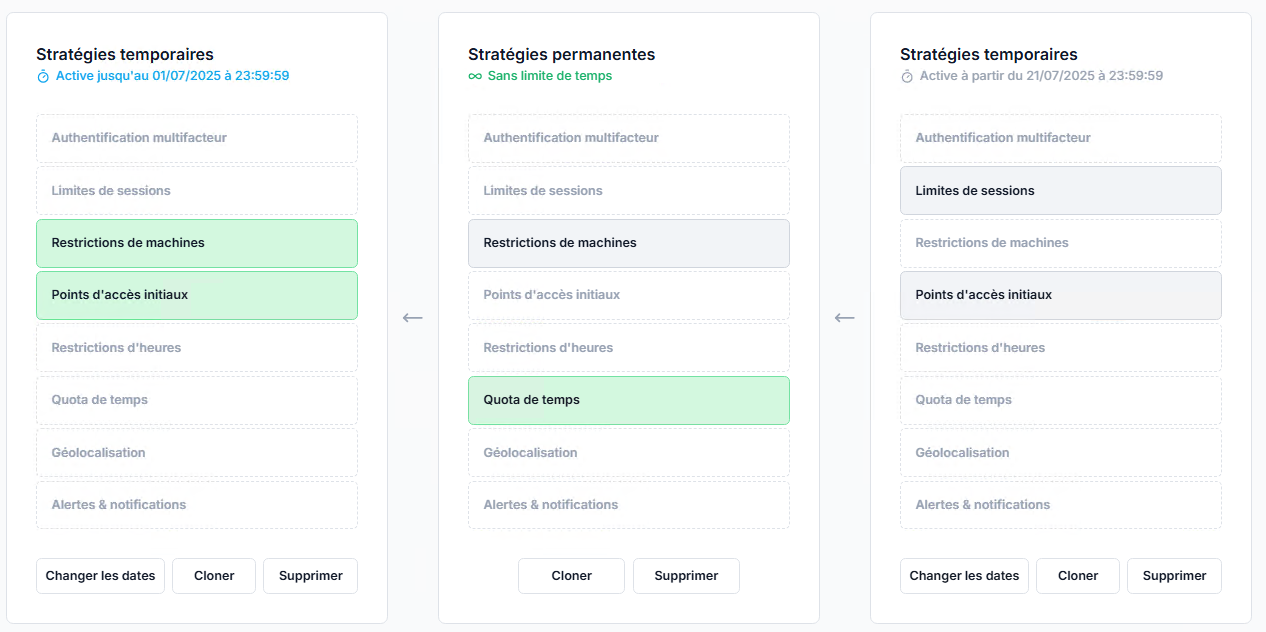

Dans l’onglet Configurées du tableau de bord d’un utilisateur, groupe ou OU, les stratégies sont listées dans leur ordre d’application. Exemple :

Stratégies temporaires actives

Stratégies permanentes

Stratégies temporaires futures

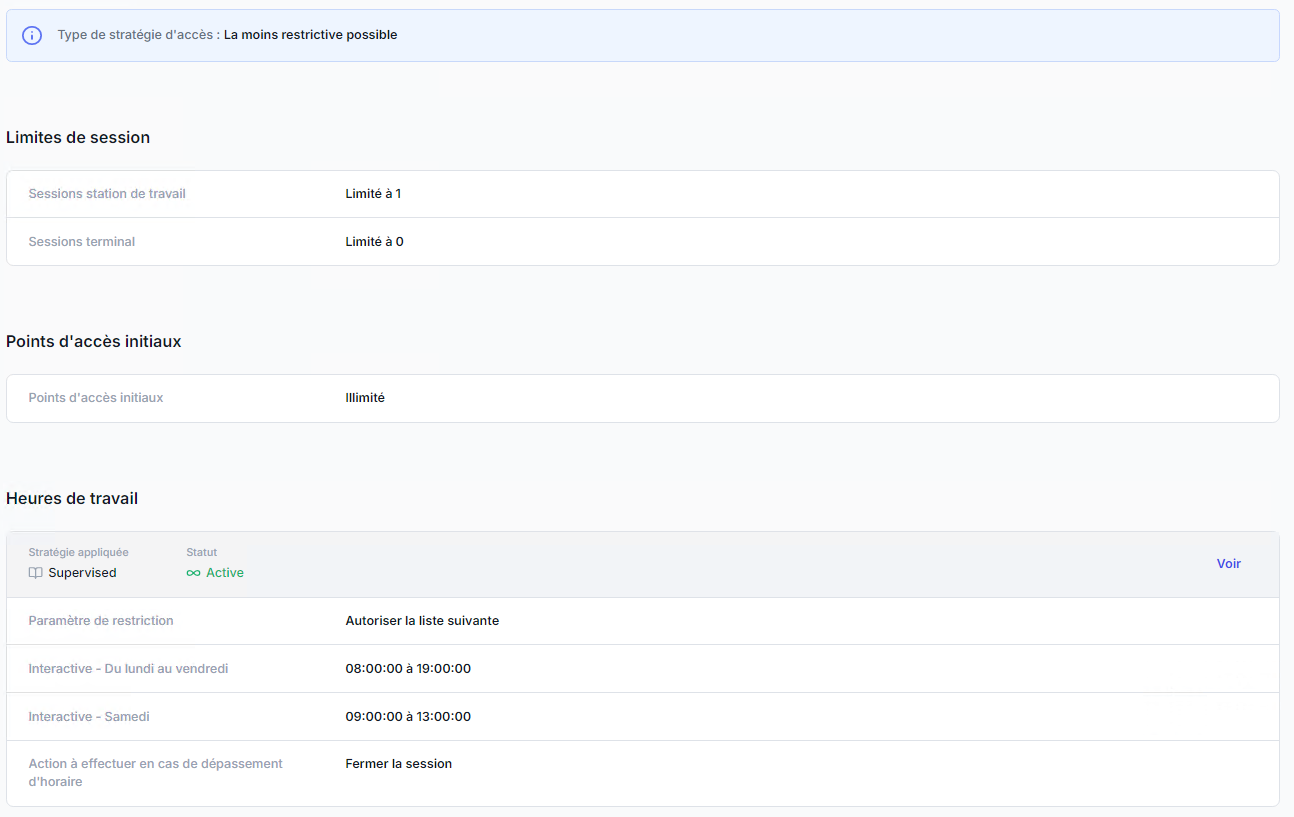

L’onglet Effectives (seulement dans le tableau de bord d'un utilisateur) affiche les stratégies d'accès actuellement appliquées à un utilisateur.

Cette vue consolide les règles issues des stratégies utilisateur, groupe et unité organisationnelle (OU), en se basant sur les priorités de stratégies.

L'accès aux stratégies d'accès effectives se fait en ouvrant le tableau de bord de l'utilisateur, puis en allant sur la page Stratégies d'accès, et en sélectionnant l'onglet Effectives.

Les stratégies d'accès de UserLock peuvent être définies pour une période donnée. Pour plus d'informations, consulter la page des stratégies temporaires.