Paramètres généraux

Cette page regroupe les principales options de configuration globales du serveur UserLock. Elles s’appliquent à tous les utilisateurs et sessions et peuvent influencer de manière significative la façon dont le contrôle d’accès est appliqué.

Note

Pour accéder à cette page, allez dans Paramètres du serveur ▸ Général.

Vous devez disposer d’au moins une autorisation de lecture sur les paramètres du serveur pour afficher cette page.

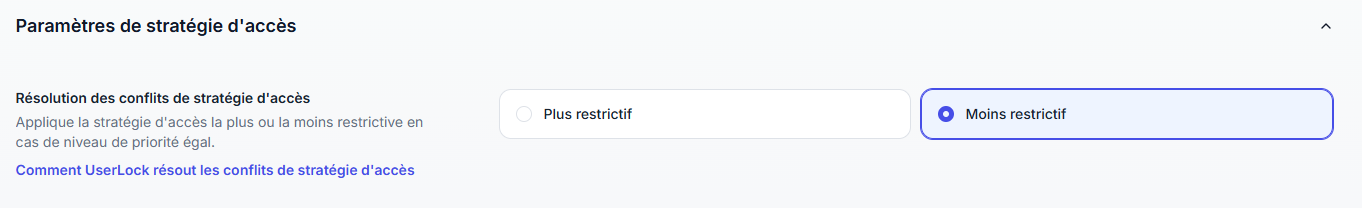

Lorsque plusieurs stratégies d’accès s’appliquent au même utilisateur (par exemple via l’appartenance à un groupe), des conflits peuvent survenir.

Ce paramètre définit comment UserLock résout ces conflits lorsque les priorités sont égales.

La plus restrictive : refuse l’accès si une stratégie correspondante le refuse.

La moins restrictive : autorise l’accès si au moins une stratégie correspondante l’autorise. (Valeur par défaut)

Note

UserLock applique toujours sa gestion des priorités (utilisateur > groupe > UO, temporaire vs permanent). Ce paramètre n’est utilisé que lorsque les priorités sont égales.

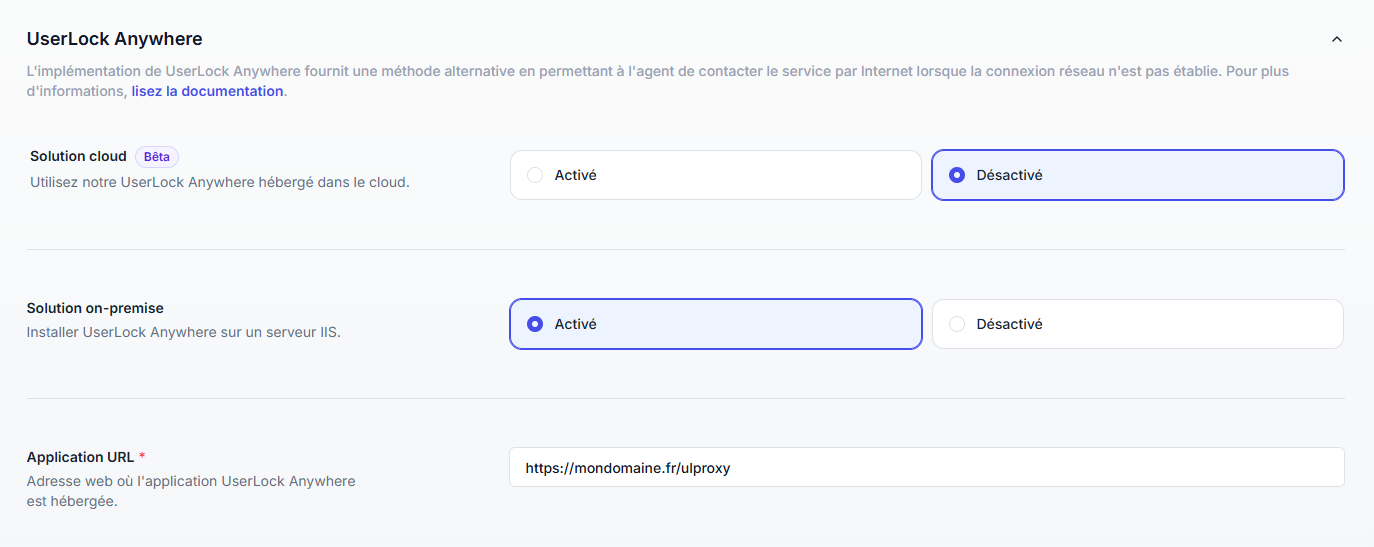

UserLock Anywhere permet aux agents UserLock d’accéder au service UserLock via Internet en l’absence de connexion LAN ou VPN, garantissant l’application continue de la MFA et des stratégies d'accès pour les utilisateurs travaillant à distance ou hors réseau.

Vous pouvez activer UserLock Anywhere de deux manières :

Cloud (beta) : Les agents se connectent directement au service UserLock via l’API Cloud d’IS Decisions (recommandé pour la plupart des environnements).

On-premise : Les agents se connectent via un serveur IIS exposé à Internet (pour les environnements nécessitant un hébergement local ou un contrôle total).

Note

💡 Pour une explication complète des deux modes, consultez la page UserLock Anywhere.

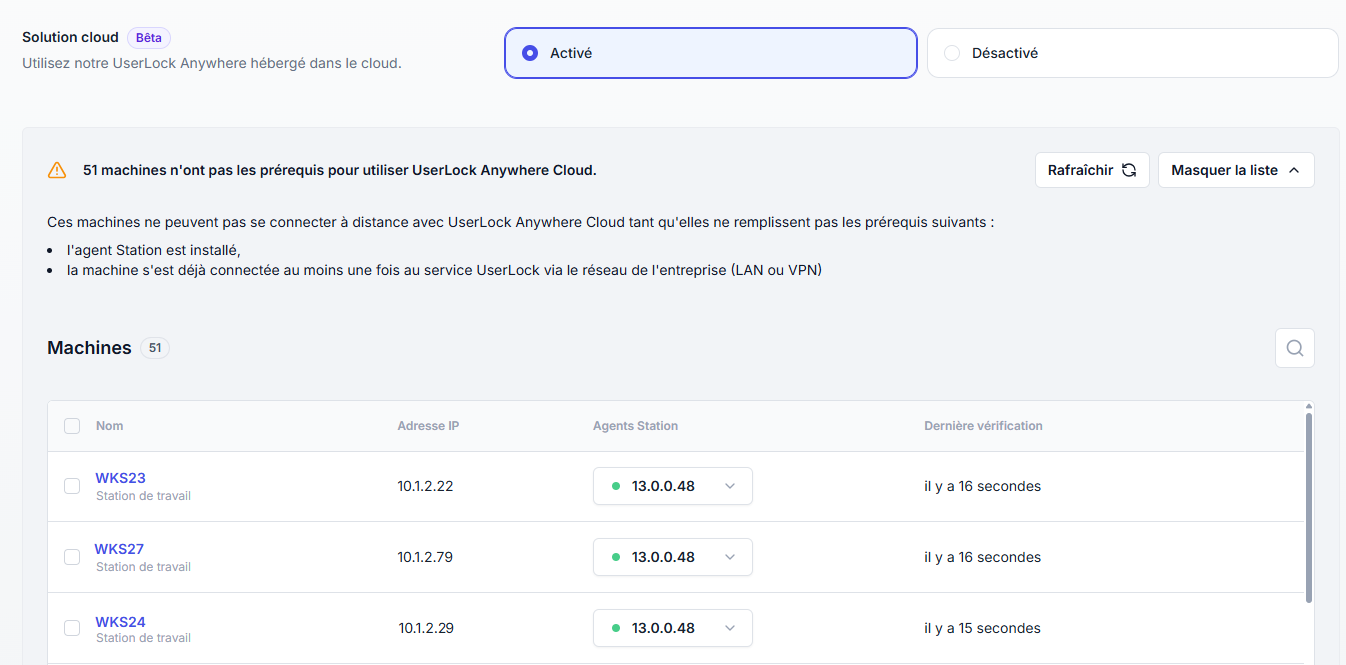

Lorsque le mode Cloud est activé, les prérequis suivants doivent être respectés :

Le UserLock Desktop Agent doit être installé sur toutes les machines distantes.

Chaque agent doit avoir contacté le service UserLock au moins une fois via le réseau local (LAN) ou le VPN.

Si une machine ne remplit pas ces conditions :

L’agent ne pourra pas s’authentifier à distance via l’API Cloud.

UserLock détecte automatiquement ces machines et les répertorie.

Une alerte globale apparaît dans la console UserLock, donnant un accès direct à la liste des machines non compatibles Cloud.

Les administrateurs peuvent utiliser cette liste pour vérifier la connectivité des agents et s’assurer que toutes les machines sont correctement enregistrées avant que les utilisateurs travaillent à distance.

Astuce

Pour rendre une machine compatible Cloud, connectez-la une fois au réseau de l’entreprise (via LAN ou VPN) afin que le Desktop Agent puisse s’enregistrer auprès du serveur UserLock.

Les utilisateurs modernes travaillent souvent à distance : à domicile, en déplacement ou dans des espaces publics. Même déconnectés du réseau de l’entreprise, leurs appareils peuvent contenir des données sensibles qui doivent rester protégées.

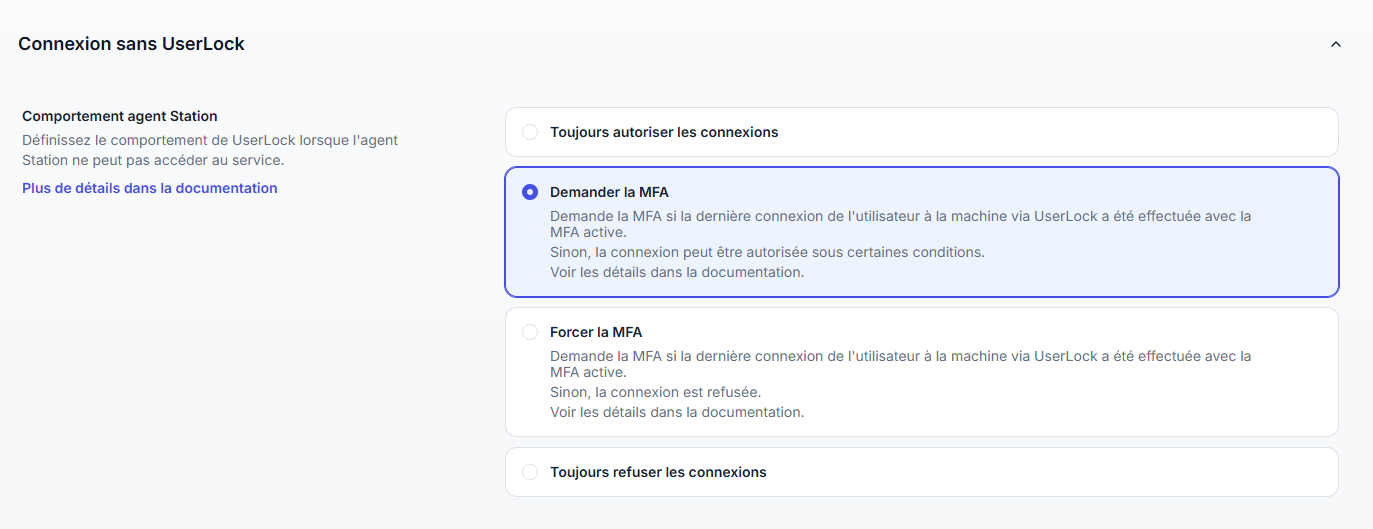

Des connexions peuvent se produire sans communication avec le service UserLock dans les situations suivantes :

Le réseau n’est pas disponible du côté de l’agent ou du service.

Le serveur UserLock principal ou de sauvegarde est injoignable.

Les prérequis de communication entre l’agent et le service ne sont pas remplis.

Que se passe-t-il si le service UserLock est arrêté ?

Si l’agent Station détecte que le serveur UserLock est démarré et que le service UserLock est arrêté, la protection UserLock sera désactivée. Par conséquent, la fonctionnalité "Connexion sans UserLock" (ainsi que toutes les autres fonctionnalités) ne s’appliquera pas et les connexions seront autorisées.

Pour éviter les connexions sans UserLock

Configurez UserLock Anywhere pour permettre aux agents d’accéder au service UserLock en toute sécurité via Internet lorsqu’aucune connexion LAN ou VPN n’est disponible.

Autorisez la connexion VPN directement depuis l’écran de connexion Windows afin que l’agent puisse se reconnecter avant l’authentification (voir l’aide ici).

⚠️ Par défaut, les connexions sans UserLock sont acceptées.

Utilisez le paramètre Connexions sans UserLock décrit ci-dessous pour modifier ce comportement :

Option | Comportement | Prérequis |

|---|---|---|

Toujours autoriser les connexions | Les utilisateurs peuvent toujours se connecter. (Valeur par défaut) | Aucun |

Demander la MFA | Si l'utilisateur s'est déjà connecté à la machine avec l'authentification multifacteur (MFA) et que celle-ci était encore active lors de sa dernière connexion via UserLock, l'authentification multifacteur sera demandée. Si l'utilisateur s'est déjà connecté à la machine via UserLock sans authentification multifacteur et que celle-ci n'était pas active lors de sa dernière connexion via UserLock, la connexion sera acceptée sans authentification multifacteur. Dans les autres cas, la connexion sera refusée. (1) | Agent 10.2+ |

Forcer la MFA | Si l'utilisateur s'est déjà connecté à la machine avec l'authentification multifacteur (MFA) et que celle-ci était toujours active lors de sa dernière connexion via UserLock, l'authentification multifacteur sera demandée. Dans les autres cas, la connexion sera refusée. (1) | Agent 10.2+ |

Toujours refuser les connexions | Toutes les connexions sont refusées. | Aucun |

(1) : S'applique uniquement après qu'au moins un utilisateur se soit connecté à la machine via UserLock (avant cela, toutes les connexions sans UserLock sont acceptées).

Scénario | Comportement |

|---|---|

L'utilisateur s'est déjà connecté à la machine avec la MFA, et celle-ci était toujours active lors de sa dernière connexion via UserLock. | La MFA est requise. |

L'utilisateur s'est déjà connecté à la machine via UserLock sans la MFA, et MFA n'était pas activée lors de sa dernière connexion via UserLock. | La MFA n’est pas requise ; la connexion est acceptée. |

L’utilisateur ne s’est jamais connecté sur la machine via UserLock | Connexion refusée. |

Scénario | Comportement |

|---|---|

L'utilisateur s'est déjà connecté à la machine avec la MFA et la MFA était toujours active lors de sa dernière connexion via UserLock. | La MFA est requise. |

L'utilisateur ne s'est jamais connecté à la machine avec la MFA. | Connexion refusée. |

Rappel sur les connexions mises en cache par Windows

Lorsque le contrôleur de domaine est indisponible, Windows peut encore autoriser les connexions en utilisant les identifiants mis en cache (par défaut pour les 10 derniers utilisateurs, configurable jusqu’à 50).

Ce mécanisme est indépendant de UserLock et peut permettre un accès même si le service UserLock est injoignable.

Pour plus de détails, consultez la documentation Microsoft.

Que se passe-t-il si l'on effectue "Désactiver MFA" ou "Réinitialiser la MFA" ?

Si "Désactiver la MFA" est effectué, l'utilisateur devra se connecter à la machine via UserLock pour que l'option "Connexions sans UserLock" fonctionne.

Si "Réinitialiser la MFA" est effectué, l'utilisateur devra se réinscrire à la MFA puis se connecter à la machine via UserLock pour que l'option "Connexions sans UserLock" fonctionne.

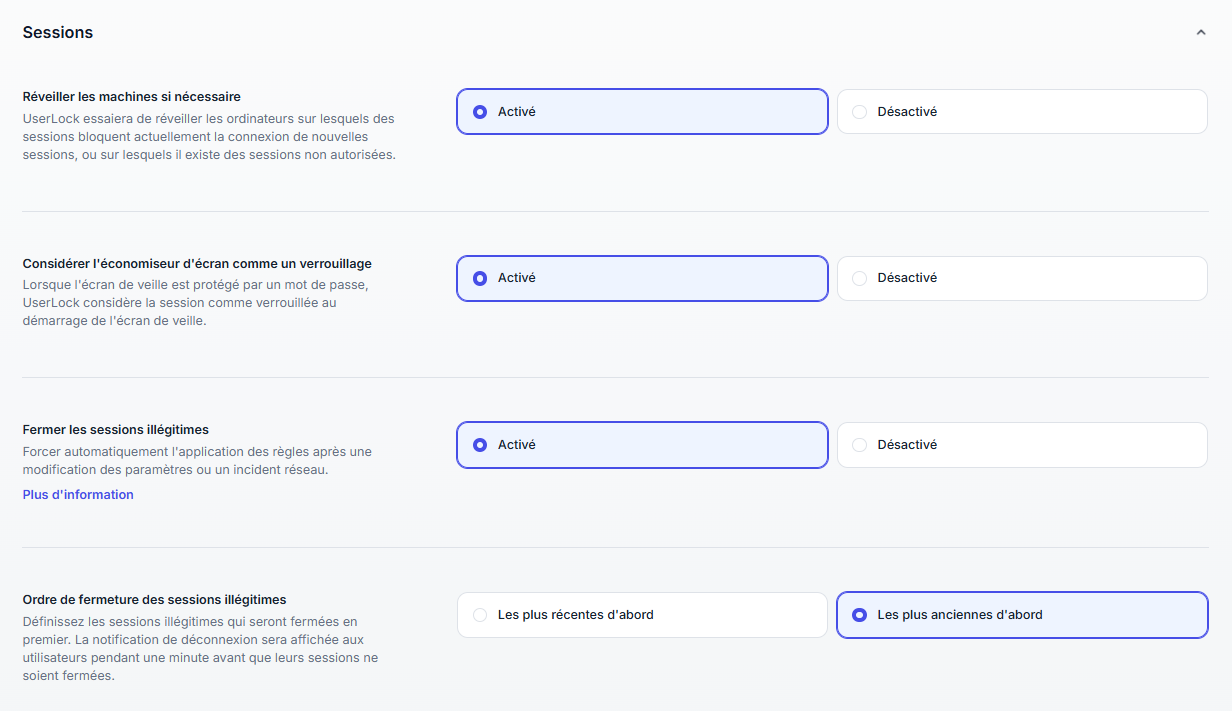

Options permettant de contrôler comment les sessions sont surveillées et appliquées :

Option | Description |

|---|---|

Réveiller les machines si nécessaire | Tente de réveiller les machines qui bloquent de nouvelles sessions ou exécutent des sessions non autorisées. |

Considérer l'économiseur d'écran comme un verrouillage | Si l’écran de veille est protégé par mot de passe, la session est considérée comme verrouillée dès son démarrage.

|

Fermer les sessions illégitimes | UserLock applique les règles en temps réel après toute période de perte de protection (ex. panne réseau, échec du serveur).

|

Ordre de fermeture des sessions illégitimes | Définit quelles sessions sont déconnectées en premier : les plus anciennes ou les plus récentes.

|

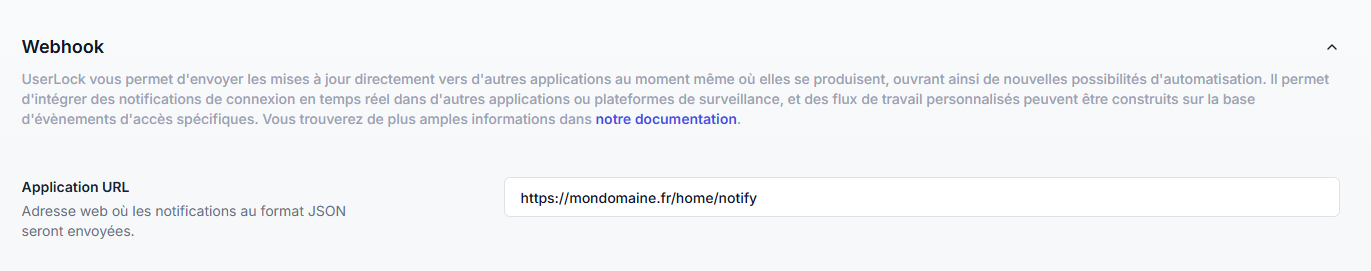

UserLock peut envoyer les événements de session en temps réel à une application externe.

Chaque ouverture, fermeture, verrouillage, déverrouillage ou refus de connexion est envoyé sous forme de données JSON à l’URL configurée.

Pour configurer les notifications webhook, veuillez d’abord consulter le guide, puis renseigner l’URL de votre application.

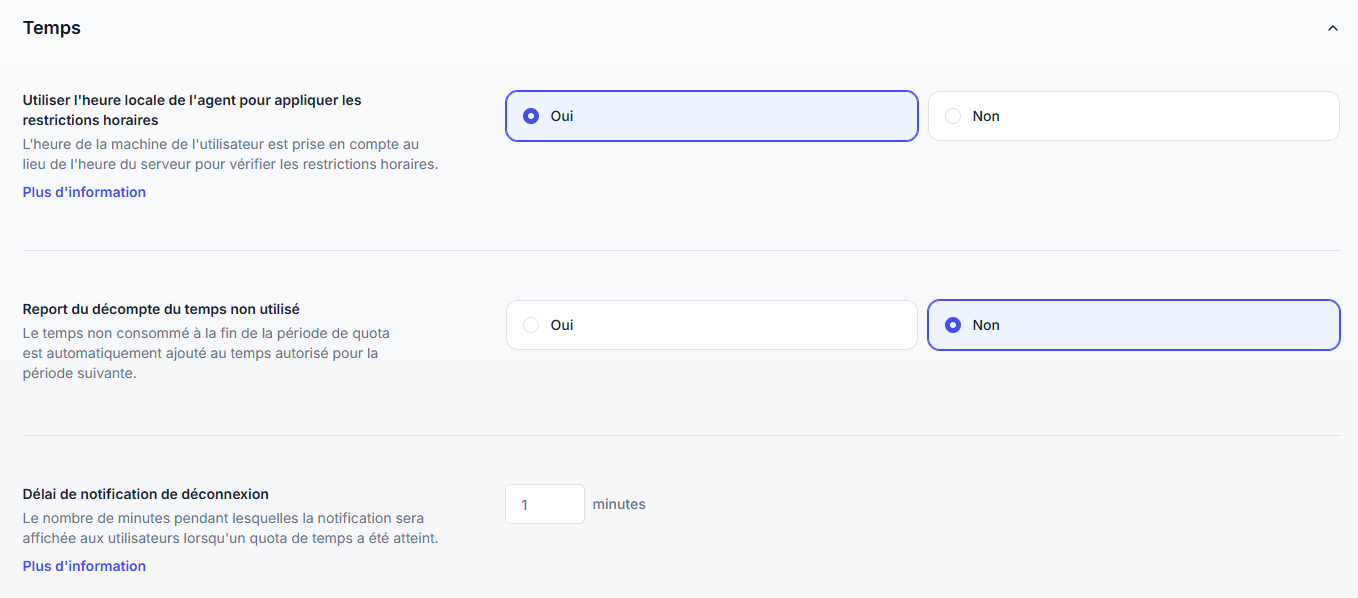

Contrôle la manière dont UserLock applique les restrictions basées sur le temps.

Option | Description |

|---|---|

Utiliser l’heure locale de l’agent pour appliquer les restrictions horaires | Applique les restrictions selon l’horloge de la machine locale au lieu de celle du serveur.

|

Report du décompte du temps non utilisé | Ajoute le temps de quota inutilisé à la période suivante. |

Délai de notification de déconnexion | Définit la durée d’affichage du message d’avertissement avant la déconnexion lorsqu’un utilisateur atteint son quota de temps.

|

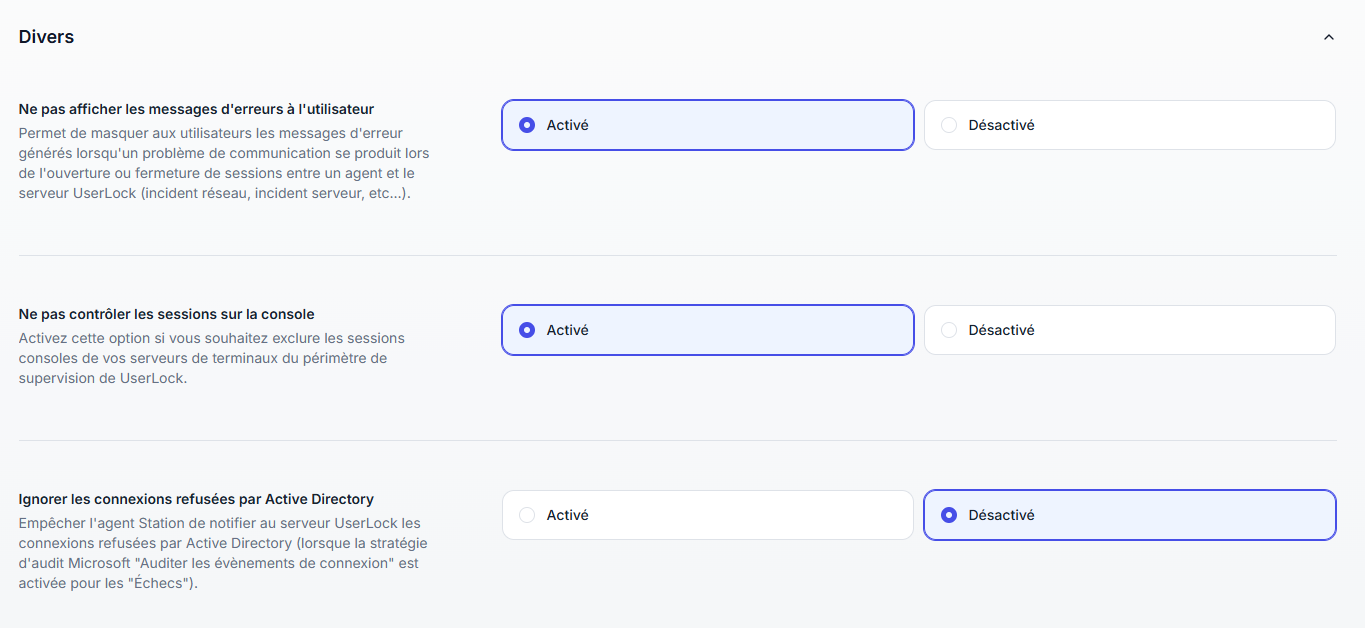

Options de configuration supplémentaires :

Option | Description |

|---|---|

Ne pas afficher les messages d'erreurs à l’utilisateur | Masque les messages d’erreur susceptibles d’apparaître lors de la connexion/déconnexion si un problème de communication survient entre l’agent et le serveur UserLock (ex. panne réseau, problème serveur). |

Ne pas contrôler les sessions sur la console | Lorsque cette option est activée, UserLock ne surveille pas et ne restreint pas l’accès à la console locale des serveurs terminaux. |

Ignorer les connexions refusées par Active Directory | Lorsque la stratégie d’audit Microsoft Auditer les événements de connexion est configurée sur Échec (via la stratégie de groupe : Paramètres de sécurité > Stratégies locales > Stratégie d’audit > Auditer les événements de connexion), les agents de poste détectent toutes les tentatives de connexion refusées par Windows et les rapportent à UserLock. L’activation de cette option désactive cette détection. |