Authentification multi-facteurs

L’authentification multi-facteurs (MFA) est l’une des fonctionnalités de sécurité les plus importantes de UserLock. Les stratégies MFA permettent d’exiger une vérification supplémentaire lors des connexions utilisateurs afin de protéger les comptes contre le vol ou la compromission d’identifiants.

Activer la MFA selon n'importe quel scénario : que ce soit pour tous les utilisateurs, tous les administrateurs, les comptes privilégiés ou des groupes d'utilisateurs spécifiques.

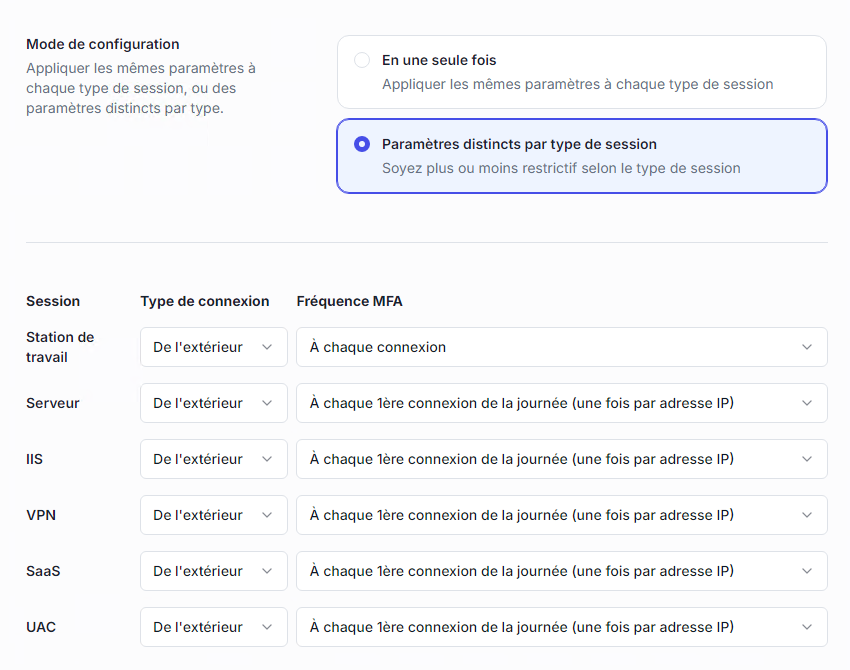

Appliquer des règles MFA plus strictes pour les connexions externes (VPN, RDP) et plus légères pour les ouvertures de session sur postes internes.

Autoriser une connexion transparente sur le poste habituel de l’utilisateur, mais exiger la MFA en cas de nouvelle adresse IP.

Combiner la MFA avec d’autres restrictions (temps, machine, géolocalisation) pour un contrôle d’accès renforcé.

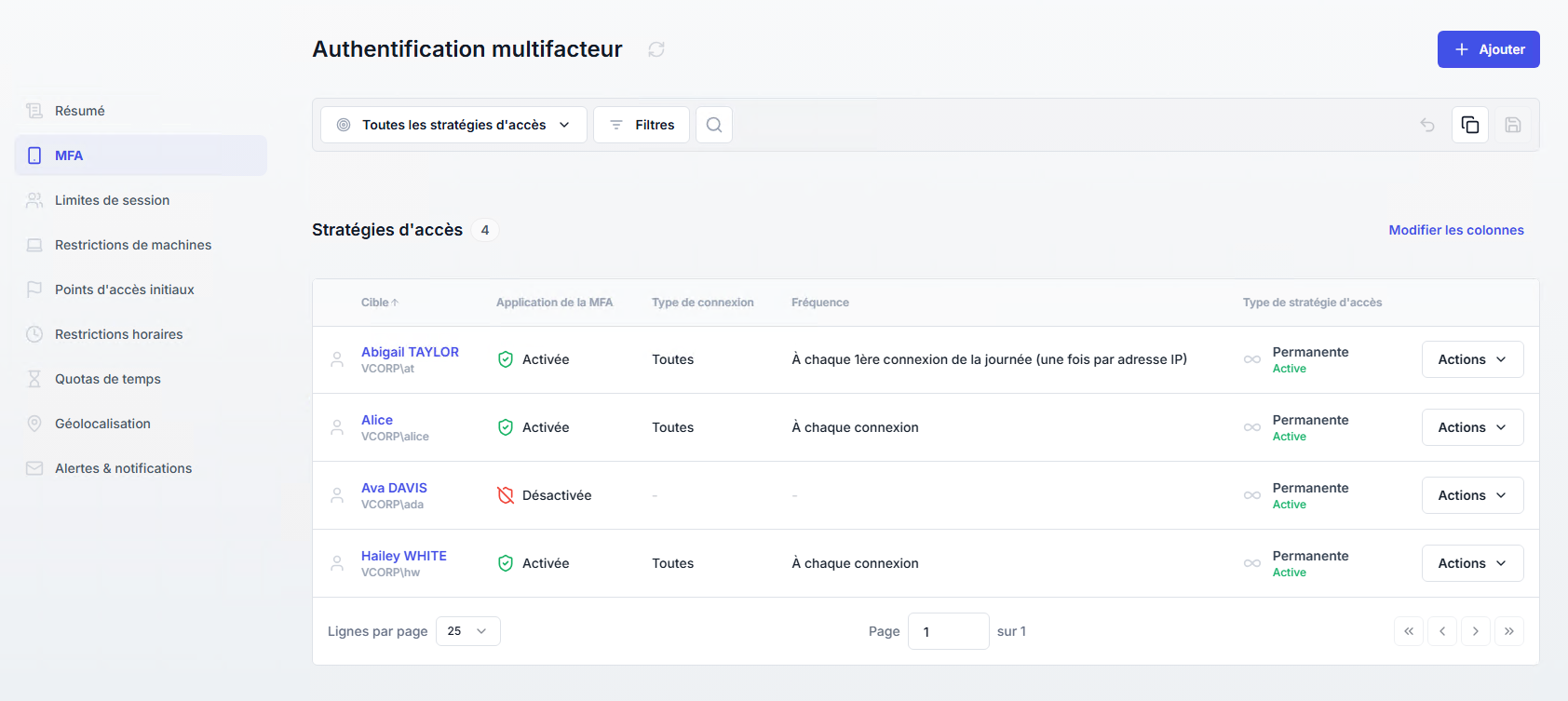

Les stratégies MFA peuvent être appliquées au niveau utilisateur, groupe ou unité organisationnelle (UO).

L’état MFA et les méthodes configurées pour chaque utilisateur sont visibles dans le tableau de bord utilisateur et la vue Environnement ▸ Utilisateurs.

Les méthodes MFA disponibles (push, application d’authentification, clés USB, codes de récupération, etc.) sont configurées séparément dans Paramètres serveur ▸ MFA.

Les messages affichés aux utilisateurs finaux (configuration, erreurs, demandes d’aide) sont configurés séparément dans Paramètres serveur ▸ Messages.

Un rapport dédié à la MFA est disponible dans la section Rapports.

Les demandes d’aide MFA (si activées) apparaissent dans Activité ▸ Demandes d’aide MFA.

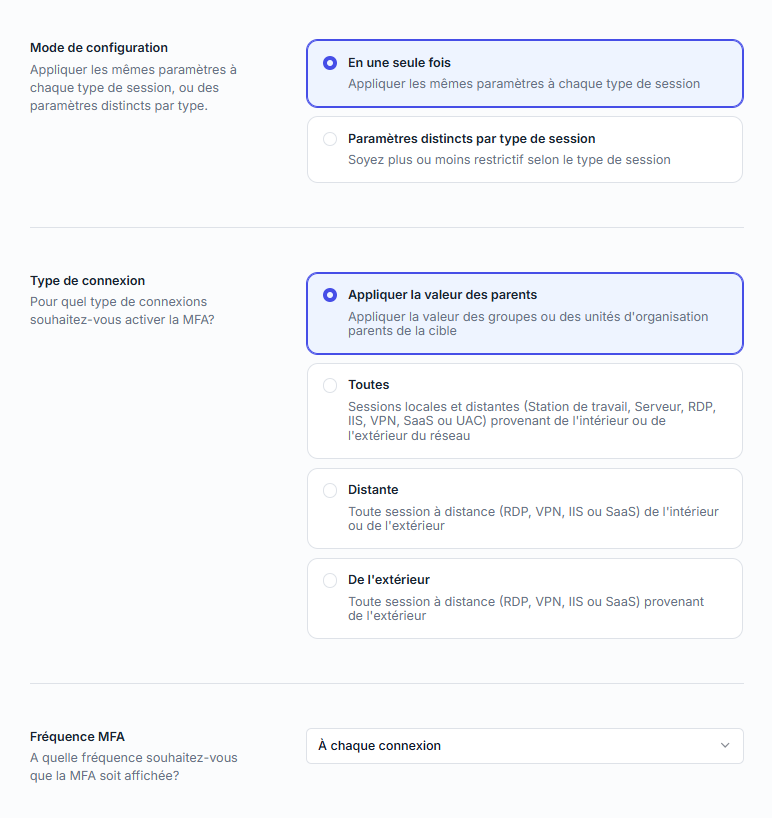

Définissez les connexions sur lesquelles la MFA doit s’appliquer :

Toutes | Appliquer la MFA aux sessions locales et distantes. |

|---|---|

Distantes | Appliquer la MFA uniquement aux sessions distantes (RDP, VPN, IIS, SaaS). |

Depuis l’extérieur | Appliquer la MFA uniquement aux sessions distantes provenant d’une adresse IP externe. |

Valeur parente | Hériter de la règle de la stratégie appliquée au groupe ou à l’UO parent. |

Définissez la fréquence à laquelle la MFA est requise :

À chaque ouverture de session | Avertir à chaque ouverture, déverrouillage ou reconnexion. |

|---|---|

À chaque 1ère connexion de la journée (une fois par adresse IP) | N’exiger qu’une fois par jour, sauf si l’adresse IP change. |

Lors de la connexion à partir d'une nouvelle adresse IP (une fois par adresse IP) | Exiger la MFA uniquement lors de la première utilisation d’une nouvelle adresse IP. |

Après une durée prédéfinie depuis la dernière connexion MFA (par adresse IP) | Exiger la MFA à nouveau après le délai défini. |

Après une durée prédéfinie depuis la dernière connexion MFA (par adresse IP) | Exiger la MFA à nouveau en fonction du temps écoulé depuis la dernière connexion. |

Jamais | La MFA n’est jamais appliquée. |

Non configuré | Aucune règle, sauf héritage d’une stratégie parente. |

Vous pouvez appliquer la même règle à tous les types de session, ou définir des règles distinctes par type.

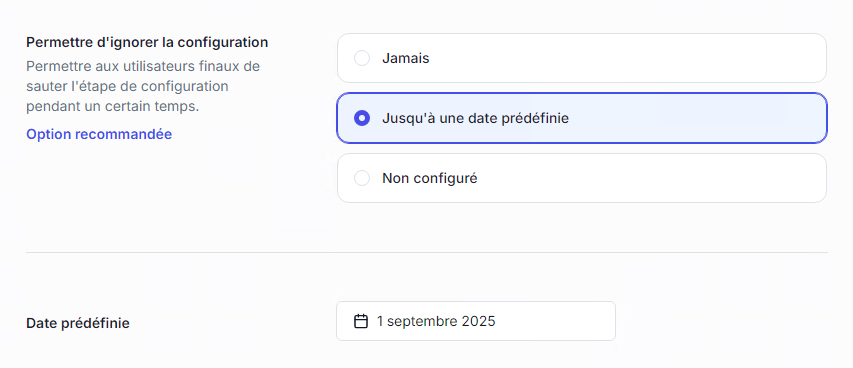

Les administrateurs peuvent autoriser les utilisateurs à reporter l’inscription MFA jusqu’à une date spécifique afin de faciliter l’onboarding. Après cette date, la connexion est refusée tant que la MFA n’est pas configurée.

Cette option n’est pas prise en charge pour IIS MFA et VPN MFA (via VPN Connect).

Toutes les stratégies MFA définies sont visibles dans la page Stratégies d’accès ▸ Authentification multi-facteurs.