Inscrire les utilisateurs avec YubiKey (HOTP)

Les YubiKeys sont des jetons matériels programmables développés par Yubico. Ils peuvent être configurés avec UserLock pour utiliser les mots de passe à usage unique basés sur HMAC (HOTP) comme deuxième facteur d’authentification. Ce guide explique comment s'enrôler, utiliser et dépanner les YubiKeys avec UserLock.

Les YubiKeys sont des jetons matériels programmables développés par Yubico.

UserLock prend en charge les YubiKeys basées sur HOTP, permettant d’activer la MFA sans aucune configuration côté client.

Lors de la connexion, l’utilisateur n’a qu’à toucher la YubiKey : elle saisit automatiquement le mot de passe à usage unique, réduisant ainsi les erreurs de saisie.

Ce guide explique comment aider les utilisateurs finaux à inscrire une YubiKey comme second facteur d’authentification avec UserLock.

Il couvre le processus de configuration, l’utilisation lors de la connexion et les principes de dépannage de base.

Note

🚩 Avant de suivre ce guide :

Nous recommandons de lire le guide Comment implémenter la MFA pour connaître les bonnes pratiques générales, les conseils de communication et les étapes de préparation nécessaires à un déploiement fluide..

Un modèle de YubiKey compatible HOTP (par ex. YubiKey 5 NFC ou toute la série YubiKey 5).

La YubiKey doit être insérée dans le port USB de l’ordinateur de l’utilisateur.

L'enrôlement doit être effectué dans une session locale (pas via RDP), sauf si la redirection USB est prise en charge.

Après l'enrôlement, les connexions RDP sont possibles avec la YubiKey branchée sur l’ordinateur client.

Note

Si les utilisateurs utilisent déjà leur YubiKey pour d’autres services (par ex. connexions web), assurez-vous qu’un emplacement libre soit disponible pour UserLock.

Les YubiKeys peuvent stocker plusieurs identifiants dans deux emplacements programmables (appui court = slot 1, appui long = slot 2).

Avant l’inscription, assurez-vous que la MFA est activée pour le compte utilisateur dans UserLock.

Note

Consultez Gestion des stratégies d’accès pour savoir comment appliquer une stratégie d’accès dans UserLock.

Consultez la page référence des stratégies MFA pour plus de détails sur les règles et options des stratégies MFA.

Lorsque la MFA est activée pour un compte utilisateur, procédez comme suit pour configurer la YubiKey :

Branchez la YubiKey dans le port USB de l’ordinateur. Ne pas se connecter via RDP pour le premier enrôlement.

Connectez-vous à Windows.

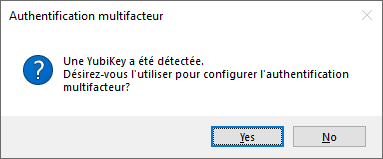

L’agent UserLock détecte la YubiKey et propose de la configurer comme méthode MFA. Cliquez sur Oui (si l’utilisateur refuse, une configuration TOTP est proposée):

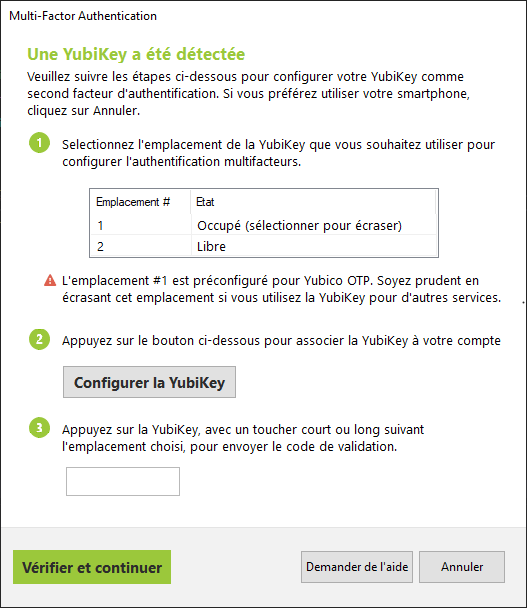

Sélectionnez un slot de la YubiKey, puis cliquez sur Configurer la YubiKey:

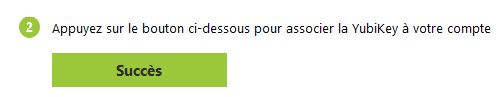

L’agent UserLock programme automatiquement la YubiKey (le secret MFA n’est jamais affiché). Cliquez sur le bouton Succès pour confirmer:

Touchez la YubiKey (appui court ou long selon le slot choisi). Le code à 6 chiffres est saisi automatiquement.

L’enrôlement est terminé et l’utilisateur est connecté.

Une fois inscrite, l’utilisation de la YubiKey se fait ainsi :

Branchez la YubiKey dans le port USB de l’ordinateur (local ou machine cliente RDP).

Connectez-vous.

Lorsque l’agent UserLock le demande, touchez la YubiKey.

Le code à 6 chiffres est saisi automatiquement.

Cliquez sur Vérifier et continuer pour finaliser la connexion.

L'enrôlement doit être réalisé en session locale.

Après l'enrôlement, l’authentification via RDP est possible avec la YubiKey branchée sur l’ordinateur client.

Si la redirection USB est activée, un enrôlement distant peut être envisagé.

En cas de perte ou d’indisponibilité d’une YubiKey, les administrateurs peuvent utiliser la fonction optionnelle Demander de l’aide (désactivée par défaut). Les actions possibles incluent :

Réinitialiser la clé MFA.

Désactiver temporairement la MFA.

Aider l’utilisateur à activer une nouvelle YubiKey.

Si un utilisateur utilisait auparavant TOTP et passe à HOTP :

Réinitialisez la clé MFA.

Réinscrivez l’utilisateur en suivant la procédure du premier enrôlement.

L’enrôlement doit être réalisé en session locale.

L’enrôlement n’est pas possible via RDP, IIS, SaaS ou VPN. Une fois configurée, la YubiKey peut néanmoins être utilisée pour ces connexions.

Machines virtuelles : YubiKey fonctionne avec VirtualBox (enrôlement + authentification). Avec Hyper-V, seule l’authentification est possible, l’enrôlement échoue parfois.

Risque de désynchronisation HOTP : si la YubiKey est utilisée pour de nombreuses connexions hors ligne, son compteur peut se désynchroniser avec celui du serveur UserLock.

Par défaut, un décalage de 6 codes est toléré.

Ce paramètre peut être ajusté via l’option avancée

MaxHotpCodeCount.

Les YubiKeys sont des jetons matériels programmables développés par Yubico.

Ils prennent en charge plusieurs méthodes d’authentification : HOTP, TOTP, authentification sans mot de passe, connexion par carte à puce, etc.

Déployées à grande échelle depuis 2009 (par ex. chez Google).

Plus d’informations et études de cas sur le site Yubico.