Configurer la MFA sur les applications IIS

UserLock permet d’appliquer l’authentification multi-facteurs (MFA) aux applications basées sur IIS telles que Outlook Web Access (OWA), RDWeb, SharePoint, CRM ou encore des sites intranet personnalisés. Lors de la connexion, l’agent IIS de UserLock redirige l’utilisateur vers une application web MFA dédiée, où il s’enrôle et valide son code MFA avant d’accéder à la ressource protégée.

Les applications IIS doivent être protégées par l’agent IIS de UserLock via la technologie de module HTTP.

La fonctionnalité IIS MFA doit être installée sur le serveur IIS.

Le serveur IIS MFA doit être accessible à la fois en interne (réseau privé) et en externe (Internet).

Le routeur ou pare-feu externe doit autoriser le trafic vers le port IIS MFA et le rediriger vers le serveur.

Exemple : un serveur Exchange Client Access répond typiquement à ces critères.

Ouvrez la console UserLock.

Accédez à la page Environnement ▸ Machines, allez sur la ligne du serveur IIS qui héberge l'application IIS à protéger avec UserLock. Dans la colonne Agents IIS, ouvrir le bouton de l'agent et cliquez sur Installer.

Sur ce serveur IIS, configurez chaque application pour utiliser l’agent IIS UserLock (module HTTP). Voir : Protéger les applications IIS avec l’agent UserLock

La fonctionnalité IIS MFA est désormais incluse dans l'installation par défaut de UserLock.

Si UserLock n'est pas déjà installé sur le serveur :

Exécutez l’installateur UserLock et sélectionnez Installation personnalisée.

Dans Modules, sélectionnez IIS MFA.

Si UserLock est déjà installé :

Ouvrez Panneau de configuration → Programmes → UserLock → Modifier.

Ajoutez la fonctionnalité IIS MFA.

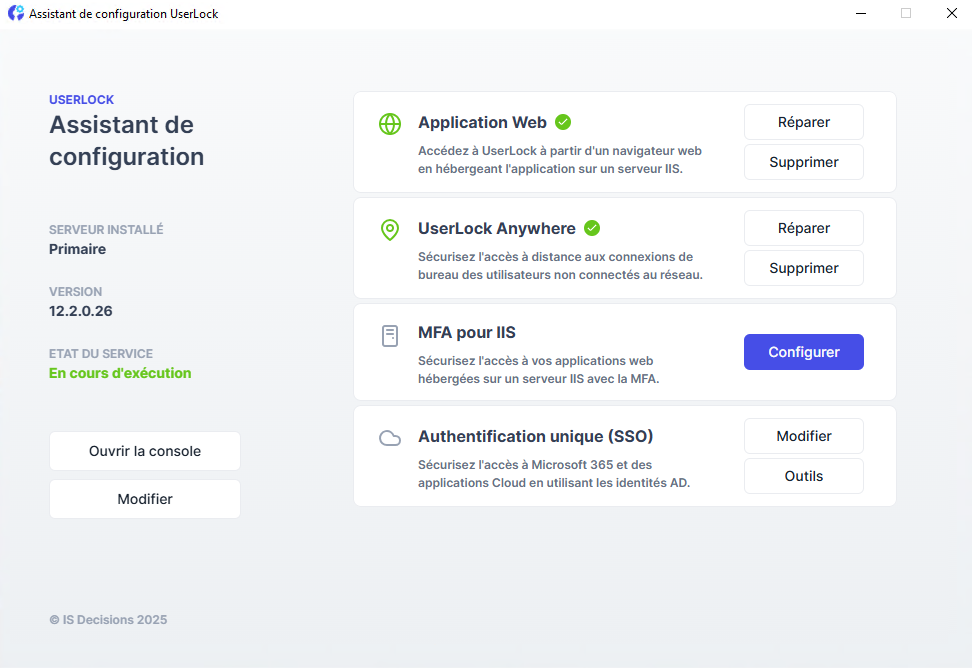

Depuis UserLock 12.1, utilisez l’assistant de configuration (méthode recommandée).

Lancez l’assistant depuis le menu Démarrer.

Cliquez sur Configurer à côté de MFA pour IIS.

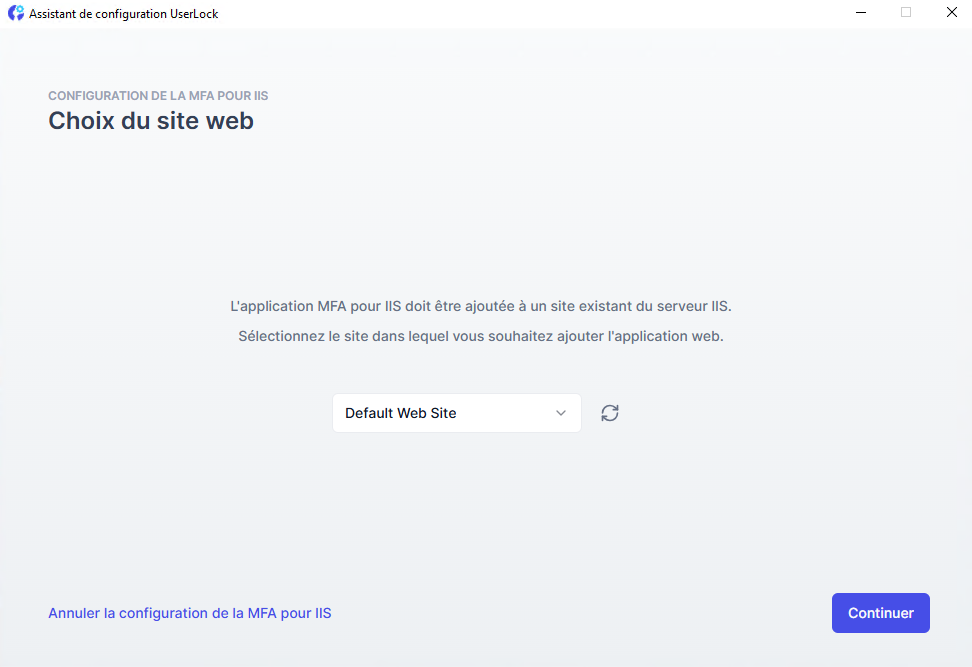

Sélectionnez le site IIS où l’application MFA doit être ajoutée.

Terminez l’assistant pour déployer l’application.

Ouvrez la console UserLock.

Allez dans ⚙️ Paramètres du serveur ▸MFA.

Entrez l’URL de l’application MFA IIS configurée.

Cliquez sur Tester pour valider la connexion (ce bouton n'apparaît que si vous saisissez une URL absolue).

Cliquez sur le bouton Sauvegarder pour enregistrer.

Pour appliquer la MFA aux connexions IIS, vous devez créer une nouvelle politique d’accès.

👉️ Suivez les étapes générales décrites dans Configurer une politique d’accès jusqu’à l’étape de sélection du type de stratégie. À cette étape, choisissez MFA.

Vous arrivez alors sur le formulaire de règles MFA.

Activer l’application MFA → définissez sur Activé.

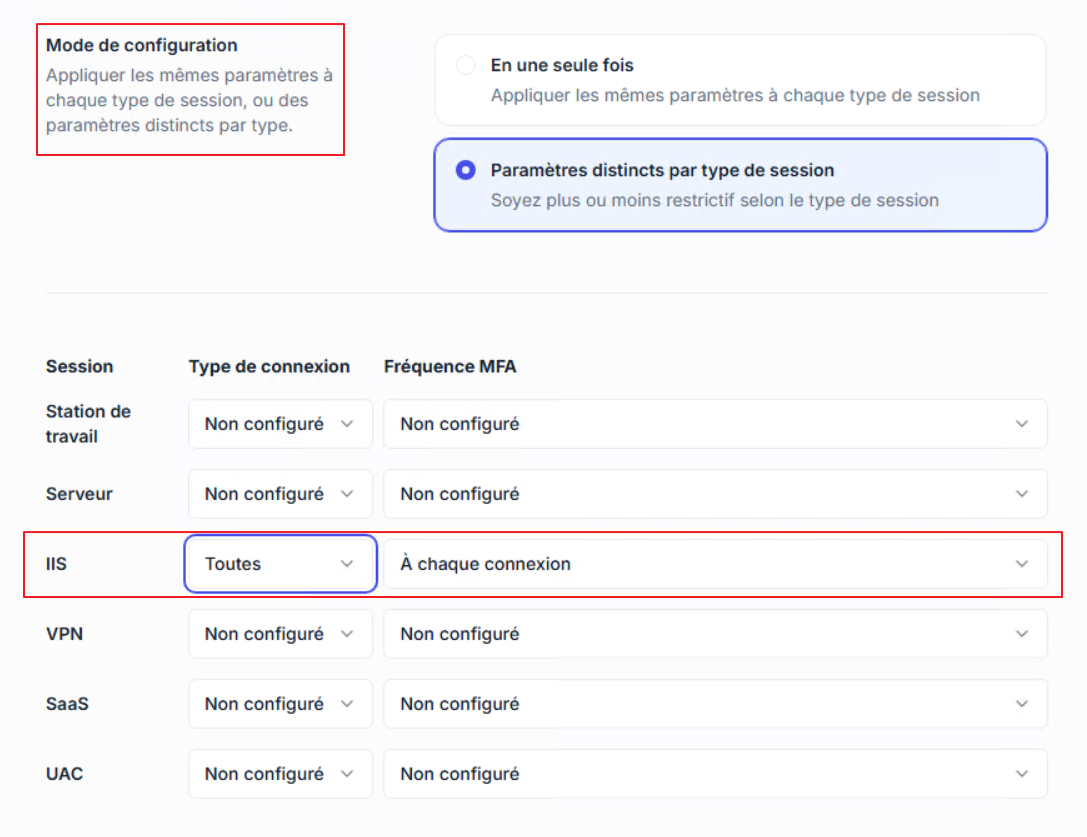

Choisir le mode de configuration :

En une seule fois (mêmes paramètres pour tous les types de session).

Paramètres distincts par type de session (recommandé, afin de configurer séparément la MFA pour les connexions IIS).

Configurer les règles de session IIS :

Type de connexion → choisissez si la MFA s’applique à toutes les connexions IIS, uniquement aux connexions distantes, ou uniquement depuis des adresses IP externes.

Fréquence MFA → définissez la fréquence à laquelle la MFA est exigée (à chaque connexion, à la première connexion du jour, lors d’une connexion depuis une nouvelle IP, etc.).

Enregistrer les règles.

La stratégie est maintenant active et applique la MFA aux connexions IIS.

Note

Pour la signification détaillée des options Type de connexion et Fréquence MFA, voir la référence des politiques MFA.

Accédez à l’application IIS protégée (par ex. OWA).

Lors de la première connexion, l’utilisateur est invité à effectuer son enrôlement MFA (QR code).

Lors des connexions suivantes, seule la validation de la MFA est demandée.

Ressources utiles

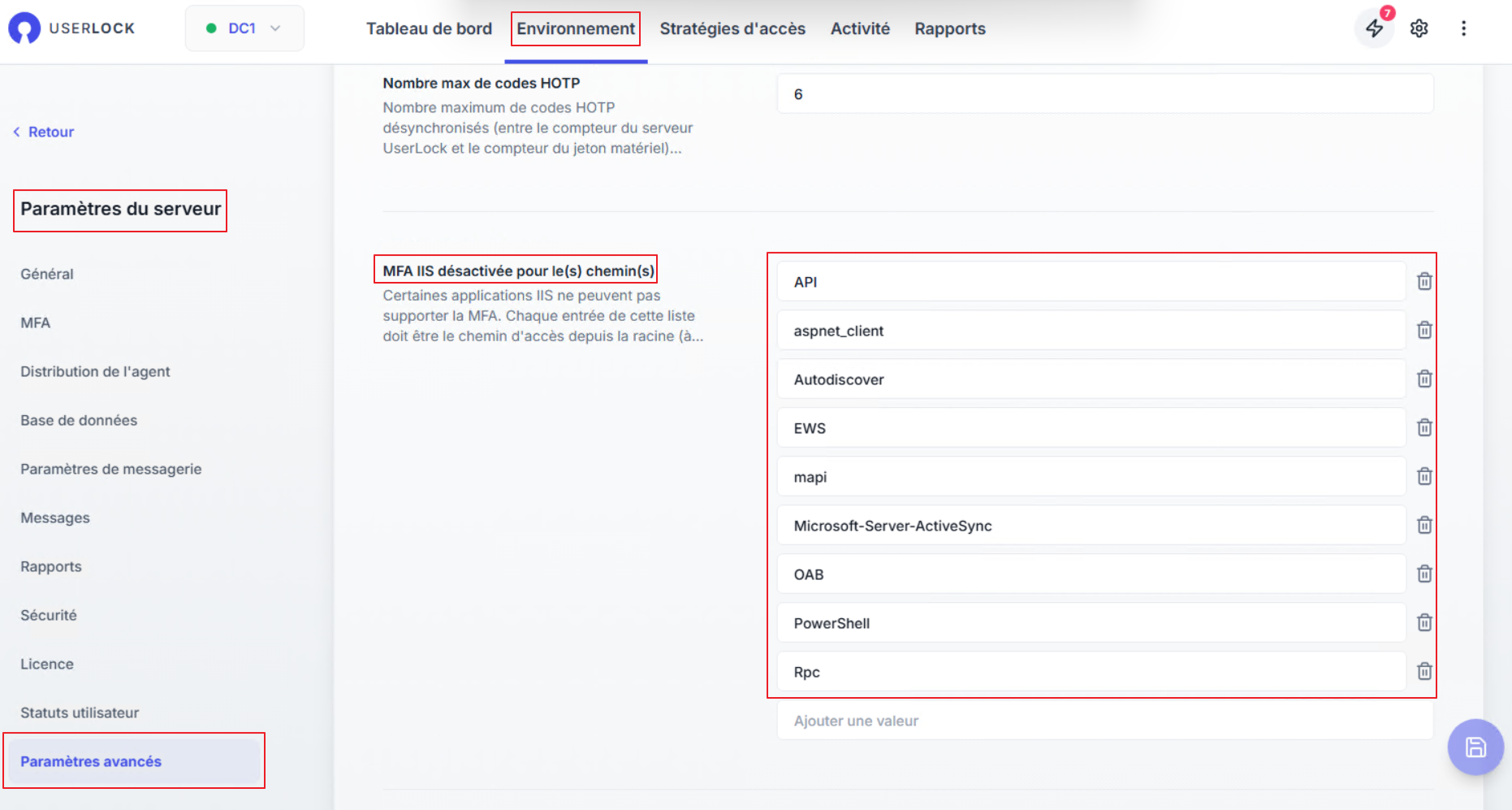

Pour Microsoft Exchange, la MFA IIS prend uniquement en charge OWA et Exchange Control Panel (ECP).

Les autres applications Exchange non prises en charge restent exclues par défaut dans les paramètres avancés.