Configurer AWS pour UserLock SSO

Connectez les connexions AWS à UserLock Single Sign-On (SSO) pour centraliser l’authentification, appliquer les politiques d’accès de l’entreprise et simplifier l’accès des utilisateurs aux ressources AWS.

Ce guide explique comment intégrer Amazon Web Services (AWS) avec UserLock Single Sign-On (SSO) en utilisant le protocole SAML 2.0.

Une fois configurées, les connexions AWS sont authentifiées par UserLock auprès d’Active Directory. Cela offre une expérience de connexion fluide et permet aux administrateurs d’appliquer les stratégies d’accès (MFA, restrictions temporelles, machines, ou localisation) aux sessions AWS.

🚩️ Avant de commencer :

Vous devez disposer d’un compte AWS Organization et d’un compte utilisateur de test disponible dans AWS.

Le SSO UserLock doit déjà être installé et configuré.

Allez dans la console UserLock ▸ ⚙️ Paramètres serveur ▸ Single Sign-On

Cliquez sur Télécharger ▸ Fichier de métadonnées.

Ouvrez la console AWS.

Activez AWS SSO.

Dans Settings, changez la source d’identité en External Identity Provider.

Dans Identity Provider metadata, chargez le fichier de métadonnées UserLock précédemment téléchargé.

Dans la section AWS accounts, sélectionnez votre compte AWS et cliquez sur Assign Users.

Ajoutez le compte utilisateur de test.

Lancez l’URL du portail utilisateur (disponible dans les paramètres AWS SSO) pour vérifier que l’intégration fonctionne.

Note

💡 Bonnes pratiques : commencez avec un seul utilisateur de test avant de déployer en production.

Dans la console UserLock, allez dans ⚙️ Paramètres du serveur ▸ SSO.

Cliquez sur la ligne AWS.

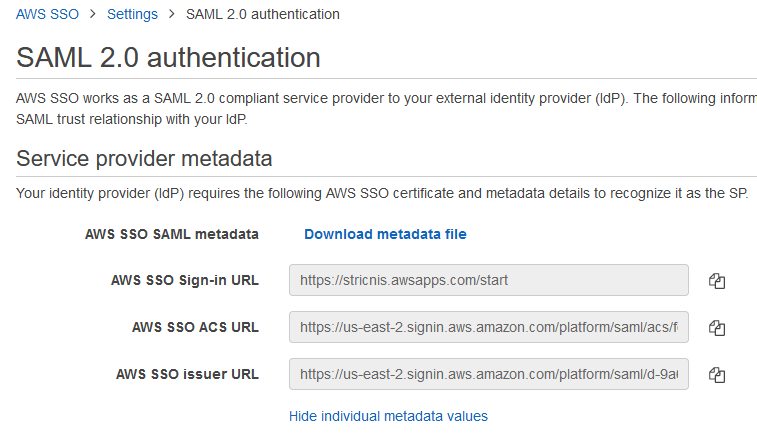

Renseignez les champs avec les informations de la console AWS SSO :

Paramètres

Valeurs

Domaine d'email

Le domaine utilisé par vos utilisateurs AWS (ex. contoso.com).

Émetteur

Copier / coller a valeur de AWS SSO issuer URL depuis la console AWS SSO.

URL ACS

Copier / coller la valeur de ACS AWS SSO URL depuis la console AWS SSO.

Lorsque le certificat SAML expire dans UserLock, vous devez mettre à jour AWS avec les nouvelles métadonnées.

Dans la console AWS SSO, allez dans Settings.

Dans Identity Source, cliquez sur Change.

Entrez la nouvelle URL de métadonnées UserLock SSO dans le champ IdP SAML metadata :

https://<your_ul_sso_url>/metadata

Pour les problèmes courants, consultez la page Dépannage du SSO.

Si le problème persiste, contactez le support IS Decisions.

Vous pouvez étendre la sécurité des sessions SaaS en appliquant les stratégies d’accès UserLock, en complément de l’authentification.

Appliquer la MFA sur les sessions SaaS pour exiger une authentification renforcée.

Restrictions horaires — définir quand les utilisateurs sont autorisés à se connecter.

Règles de géolocalisation — appliquer des politiques en fonction de l’emplacement de l’utilisateur.

Limites de sessions — autoriser ou interdire totalement l’ouverture de sessions SaaS pour certains utilisateurs.