Installer et configurer le service SSO

Activez UserLock Single Sign-On (SSO) pour permettre aux utilisateurs de se connecter une seule fois avec leurs identifiants Windows et d’accéder en toute sécurité aux applications cloud et web, sans authentifications répétées.

UserLock Single Sign-On (SSO) agit comme un fournisseur d’identité (IdP) pour les plateformes compatibles SAML et OIDC.

Il permet aux utilisateurs de s’authentifier une seule fois avec leurs identifiants Windows, puis d’accéder à plusieurs applications web ou SaaS sans ressaisir leur mot de passe.

Ce guide explique comment installer le service SSO, configurer le DNS et activer l’authentification unique dans UserLock.

Le serveur hébergeant le service UserLock SSO doit répondre aux exigences suivantes :

Composant | Exigences |

|---|---|

Système d’exploitation | Windows Server 2012 R2 ou version ultérieure |

Frameworks | Microsoft .NET Framework 4.7.2 et .NET 8.0 ou supérieur |

Réseau | Le serveur doit avoir accès au contrôleur de domaine et à Internet. |

Domaine enregistré | Un FQDN enregistré (ex. : |

Administrateur autorisé | Connexion avec un compte administrateur de domaine, ou un utilisateur membre du groupe AD UserLock SSO Admins (à créer s’il n’existe pas) |

Navigateurs | Versions récentes de Microsoft Edge, Google Chrome ou Mozilla Firefox, avec JavaScript et cookies activés |

Il est conseillé d'installez le service SSO sur un serveur distinct du serveur UserLock principal.

Cela permet d’équilibrer la charge et d’isoler le trafic web SSO des opérations principales de UserLock.

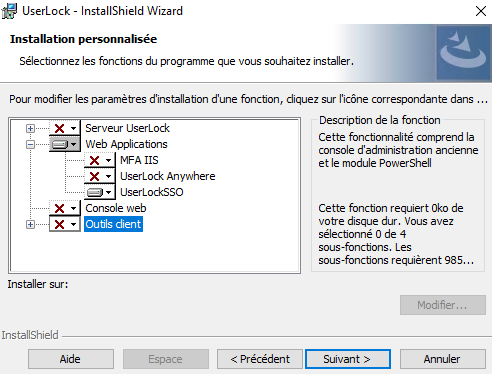

Exécutez le programme d’installation de UserLock.

Choisissez Installation personnalisée (Custom setup).

Ajoutez la fonctionnalité UserLockSSO.

Décochez les autres fonctionnalités non nécessaires.

Terminez l’assistant d’installation.

Une configuration DNS correcte est indispensable au bon fonctionnement du SSO.

Elle garantit que les clients internes et externes peuvent résoudre le nom d’hôte du service SSO (par ex. : sso.votredomaine.com) et y accéder via HTTPS.

Créez un enregistrement DNS public pour le nom d’hôte SSO (ex. :

sso.votredomaine.com) pointant vers l’adresse IP publique de votre organisation.Vérifiez que le port 443 (HTTPS) est ouvert et redirigé correctement vers le serveur SSO.

Assurez-vous que le certificat SSL utilisé correspond bien au nom d’hôte choisi.

Sur votre serveur DNS interne, créez un enregistrement A ou CNAME pour le même nom d’hôte (ex. :

sso.votredomaine.com).Pointez-le vers l’adresse IP interne du serveur SSO.

Vérifiez que cet enregistrement est accessible depuis tous les clients internes.

Vérification

Exécutez la commande nslookup sso.votredomaine.com depuis un poste interne et externe.

Le nom doit se résoudre en adresse IP interne sur le réseau local, et en adresse IP publique depuis l’extérieur.

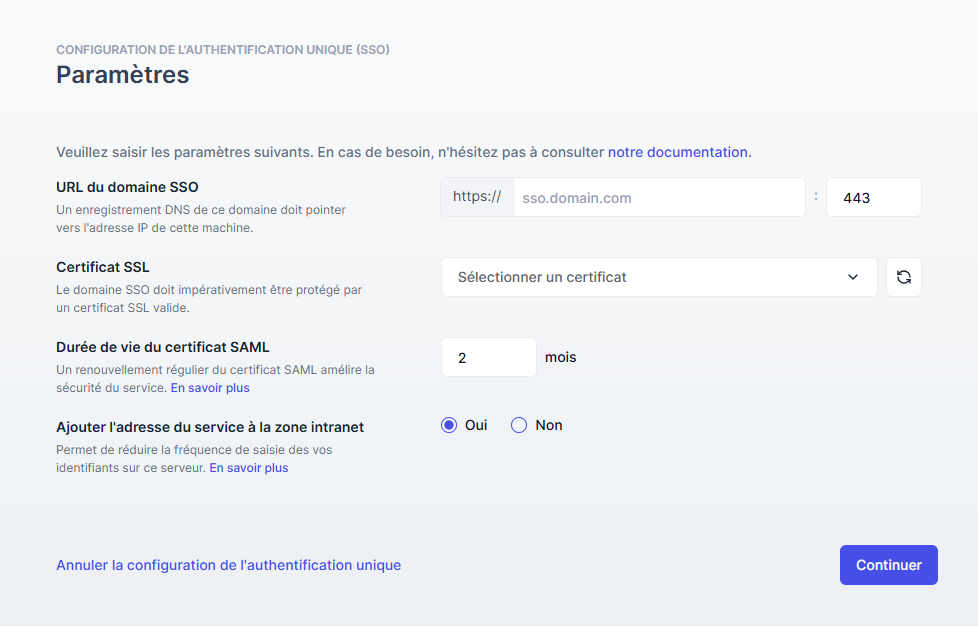

Lancez l’assistant de configuration de UserLock.

Accédez à l’étape Single Sign-On (SSO).

Configurez les paramètres suivants :

URL du domaine SSO

Entrez le domaine enregistré (ex. :

https://sso.mondomaine.com)Port

443Certificat SSL

Sélectionnez un certificat

.pfxvalide correspondant à votre domaine enregistré. Il doit inclure une clé privée.Durée de vie du certificat SAML

Définit la fréquence de renouvellement du certificat SAML interne (entre 2 mois et 10 ans). Pour plus d’informations, consultez la page dédiée au renouvellement de certificat.

Ajouter l’adresse du service à la zone intranet

Ajoute automatiquement l’adresse SSO à la zone intranet du navigateur pour réduire les invites de connexion.

Une fois la configuration terminée, cliquez sur Continuer.

Configurer un service SSO de secours pour éviter toute perte d’accès.

Configurer le SSO pour une application SaaS afin de sécuriser vos services cloud.

Appliquer la MFA sur les connexions SaaS pour renforcer l’authentification.

Définir des restrictions horaires pour contrôler les périodes d’accès autorisées.

Mettre en place des règles de géolocalisation pour limiter l’accès selon la position de l’utilisateur.

Configurer des limites de session pour autoriser ou refuser certaines connexions SaaS.