Configurer la MFA pour le VPN

Sécurisez l’accès VPN avec l’authentification multifacteur (MFA). Les connexions peuvent être protégées pour les serveurs VPN compatibles avec RADIUS Challenge, ou pour des serveurs VPN tels que le service Microsoft Routing and Remote Access Service (RRAS), avec plusieurs options de configuration.

UserLock applique l’authentification multifacteur (MFA) aux connexions VPN grâce à son intégration avec le Microsoft Network Policy Server (NPS).

Deux configurations principales sont possibles selon votre environnement VPN :

VPN prenant en charge RADIUS Challenge :

La MFA est appliquée directement via un flux RADIUS standard.VPNs prenant en charge RADIUS authentication and accounting :

Les solutions telles que Microsoft Routing and Remote Access Service (RRAS) peuvent utiliser plusieurs méthodes pour gérer la MFA, selon votre configuration et les objectifs d’expérience utilisateur. L’approche la plus fluide consiste à utiliser UserLock VPN Connect, un client dédié qui gère automatiquement les demandes MFA pour les connexions RRAS.

Le tableau ci-dessous résume les méthodes disponibles et leur niveau d’ergonomie :

Environnement VPN | Méthode MFA | Expérience utilisateur |

|---|---|---|

VPN prenant en charge RADIUS Challenge | Une invite MFA apparaît après la saisie des identifiants. | ✅ Configuration simple et invite MFA claire |

Microsoft RRAS UserLock VPN Connect | Le client VPN UserLock dédié gère automatiquement la MFA. | ✅ Expérience fluide |

Microsoft RRAS avec authentification MS-CHAPv2 | Le code MFA est saisi dans le champ | ⚠️ Saisie manuelle, risque d’erreur |

Microsoft RRAS avec authentification PAP | Le code MFA est saisi dans le champ | ⚠️ Saisie manuelle, risque d’erreur |

Note

L2TP, SSTP et PPTP sont des types de connexions VPN pris en charge par Microsoft RRAS.

Lors de l’utilisation de l’authentification PAP, assurez-vous que le tunnel VPN est chiffré (par exemple avec L2TP/IPSec ou SSTP).

Évitez PPTP, qui ne fournit pas un niveau de sécurité suffisant.

Dans la console UserLock, ouvrez Environnement ▸ Ordinateurs.

Repérez votre serveur NPS, puis cliquez sur Installer dans la colonne Agent NPS.

Si le rôle "Routing and Remote Access" ou le rôle "Remote Desktop Gateway" est installé sur le serveur NPS, redémarrez le serveur. Sinon, redémarrez simplement le service Network Policy Server (IAS).

Connectez-vous une fois au VPN et vérifiez que la session VPN de l’utilisateur apparaît dans la page Activité de la console UserLock..

Cela confirme que l’agent NPS est correctement installé et communique avec le service UserLock.

Pour plus d’informations, consultez le guide installer l’agent NPS.

Pour appliquer la MFA sur les connexions VPN, créez une nouvelle stratégie d’accès.

Ouvrez la console UserLock et allez sur Stratégies d'accès ▸ Ajouter une stratégie.

Suivez les étapes décrites dans la section Configurer une stratégie d’accès jusqu'à la sélection du type de stratégie.

Choisissez Authentification multi-facteur pour ouvrir le formulaire de stratégie MFA.

Définissez Application MFA sur Activée.

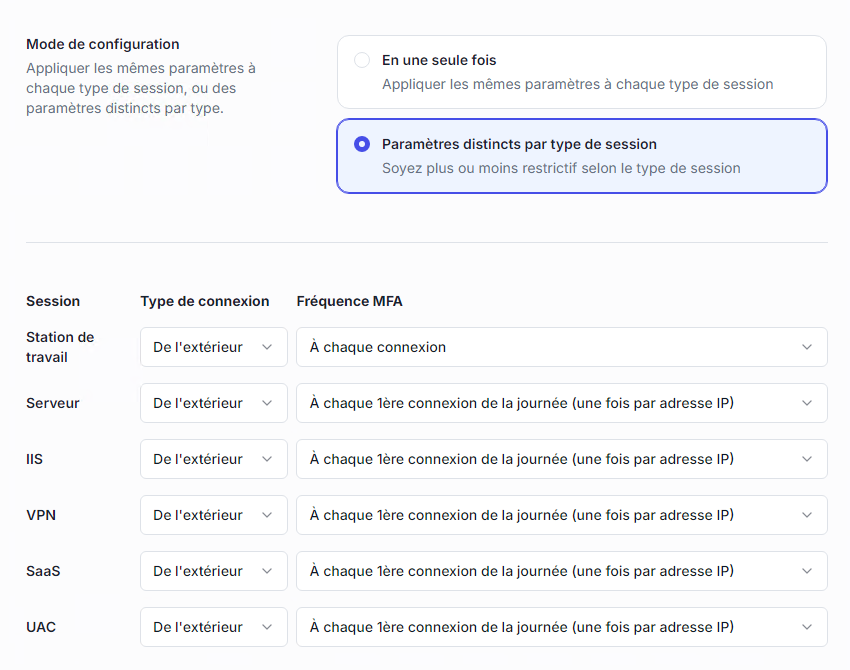

Choisissez le mode de configuration :

Global (mêmes paramètres pour tous les types de sessions)

Par type de session (recommandé, afin de configurer la MFA séparément pour les connexions VPN).

Configurez les règles de session VPN :

Type de connexion : appliquer la MFA à toutes les connexions VPN, uniquement aux connexions distantes, ou uniquement depuis des adresses IP externes.

Fréquence MFA : choisir la fréquence d’exigence MFA (à chaque connexion, à la première connexion du jour, lors d’une connexion depuis une nouvelle IP, etc.).

Enregistrez les règles.

→ La stratégie est désormais active et appliquera la MFA sur les connexions VPN.

Note

Pour le détail des options Type de connexion et Fréquence MFA, consultez la référence Stratégie d'accès MFA.

Les VPN prenant en charge RADIUS Challenge affichent une seconde invite MFA après la saisie des identifiants.

RADIUS authentification et accounting doivent toutes deux utiliser le serveur NPS, avec le protocole PAP activé.

Note

VPN compatibles : OpenVPN, Palo Alto, Fortinet, Pulse Secure.

⚠️ Pour la MFA Push, UserLock attend jusqu’à 5 minutes la validation de l’utilisateur.

Si aucune réponse n’est reçue, une invite de saisie de code OTP est affichée.

Dans la console UserLock ▸ Paramètres du serveur ▸ Avancé ▸ Authentification multifacteur, définissez :

MFA VPN Challenge = TrueAssurez-vous que votre serveur VPN utilise PAP comme protocole d’authentification.

L’utilisateur se connecte au VPN et saisit ses identifiants.

Une seconde invite demande le code OTP ou la validation Push.

)

L’accès est accordé après validation MFA réussie.

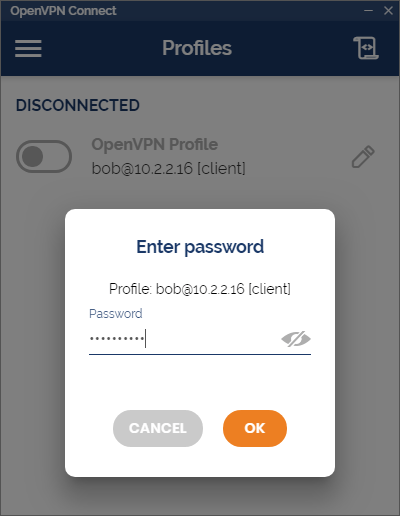

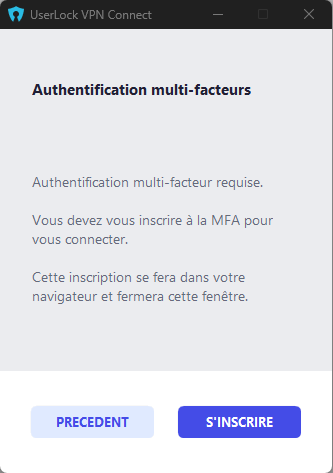

Pour les serveurs Microsoft RRAS ou les serveurs VPN compatibles avec le client VPN Microsoft, vous pouvez utiliser l’application UserLock VPN Connect qui fournit un flux MFA intégré et fluide, avec inscription automatique.

Déployez l’application VPN Connect sur les postes clients.

Installez le module UserLock MFA IIS pour permettre l'inscription à distance.

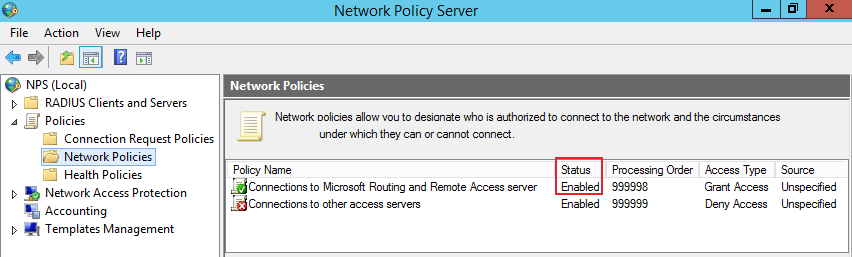

Configurez le serveur RRAS pour utiliser l’authentification RADIUS avec votre serveur NPS.

Lors de la première connexion VPN, l’application détecte l’absence d’inscription et ouvre la page d’enrôlement MFA de UserLock (module IIS MFA).

L’utilisateur choisit sa méthode d’authentification (Push ou OTP).

Lors des connexions suivantes, la demande MFA apparaît automatiquement (validation Push ou saisie du code OTP).

Lorsque MS-CHAPv2 est utilisé, les utilisateurs peuvent ajouter leur code MFA directement dans le champ Nom d’utilisateur.

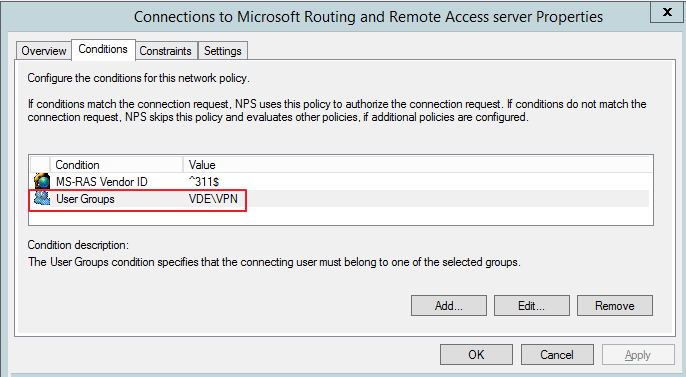

Vérifiez qu’une stratégie active autorise l’accès VPN aux utilisateurs concernés.

)

Ajoutez le groupe Active Directory approprié dans la section Conditions.

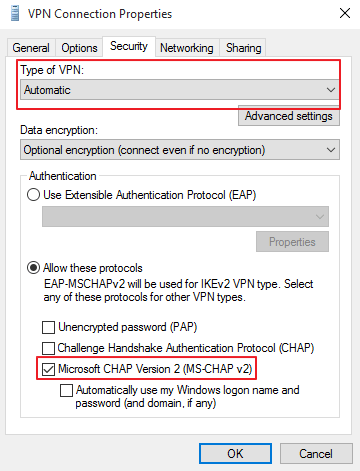

Type de connexion : Automatique

Méthode d’authentification : MS-CHAPv2

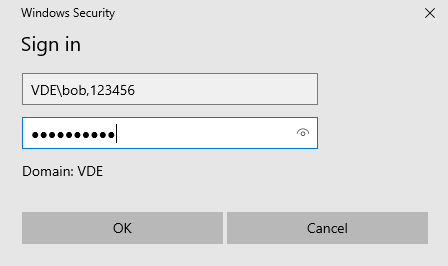

Lors de la connexion, les utilisateurs doivent saisir :

Nom d’utilisateur:

DOMAIN\user,123456Mot de passe:

password

Note

✅ Séparez le nom d’utilisateur et le code MFA par une virgule.

💡 Saisissez toujours le code MFA en dernier, car il change régulièrement.

🔑 Pour les tokens TOTP/HOTP, tapez la virgule puis entrez immédiatement le code OTP.

Si le VPN utilise PAP, le code MFA doit être ajouté au champ Mot de passe.

Note

⚠️ N’utilisez cette méthode que si le tunnel VPN est déjà chiffré (ex. L2TP/IPSec ou SSTP).

❌ N’utilisez pas PAP avec PPTP.

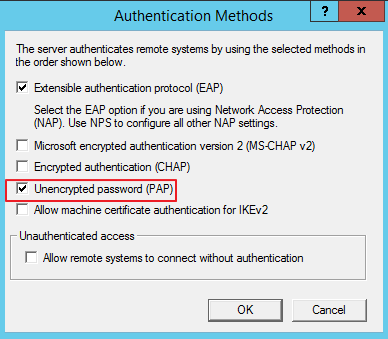

Sur le serveur NPS : sélectionnez uniquement Authentification non chiffrée (PAP, SPAP).

)

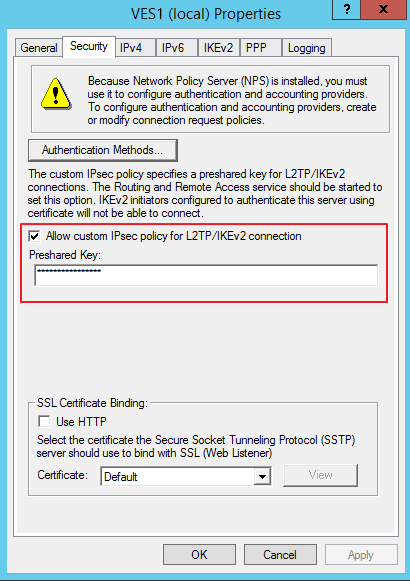

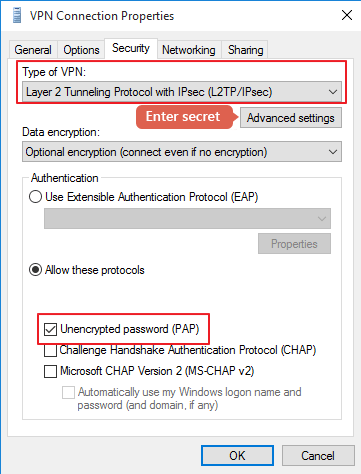

Dans RRAS :

Configurez une clé prépartagée pour L2TP.

Sélectionnez PAP comme méthode d’authentification.

Type de connexion : L2TP avec IPSec

Entrez la clé partagée.

Authentification : PAP

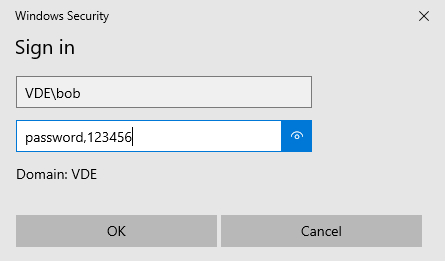

Lors de la connexion, les utilisateurs doivent saisir :

Nom d’utilisateur :

<Domain>\<username>Mot de passe :

<password>,<MFA code>

Note

✅ Séparez le nom d’utilisateur et le code MFA par une virgule.

💡 Saisissez toujours le code MFA en dernier, car il change régulièrement.

🔑 Pour les tokens TOTP/HOTP, tapez la virgule puis entrez immédiatement le code OTP.

Lorsque vous utilisez la MFA Push avec VPN RRAS, le délai du client VPN et le délai RADIUS du serveur doivent être supérieurs au délai MFA défini dans UserLock.

Cela garantit que la connexion VPN reste active le temps que l’utilisateur valide la notification push.

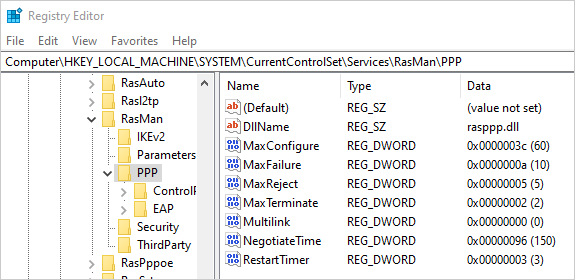

Délai côté client VPN (Microsoft VPN)

Sur le poste client, modifiez la clé de registre suivante :

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RasMan\PPP\MaxConfigureType : REG_DWORD

Valeur : délai en secondes (par défaut :

10)

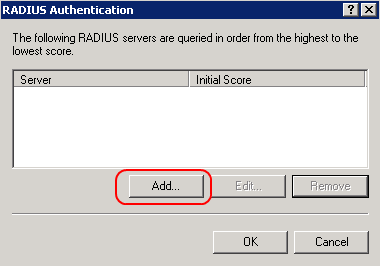

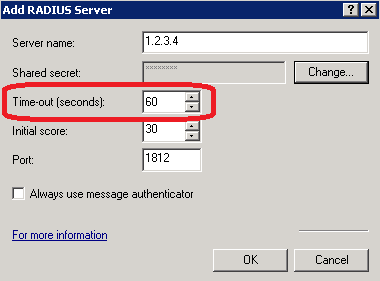

Délai côté serveur RADIUS (RRAS)

Sur le serveur RRAS, le délai RADIUS peut être configuré dans les paramètres du serveur RADIUS.

Note

Si le serveur NPS est installé en local, il ne peut pas être modifié dans la console d'administration RRAS.

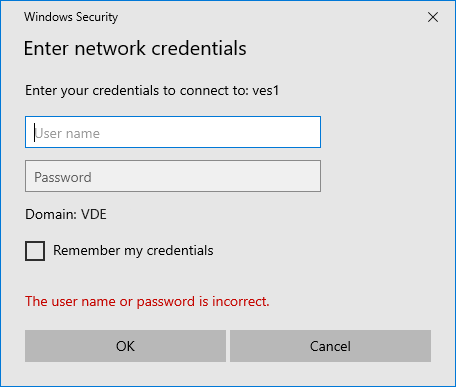

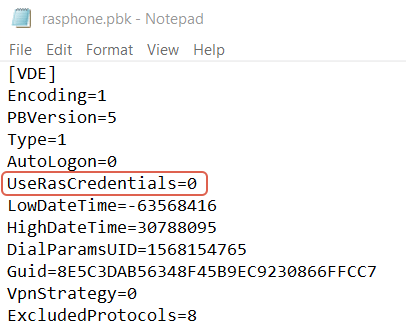

Après l’activation de la MFA pour les connexions VPN, il est possible que les utilisateurs soient à nouveau invités à saisir leurs identifiants lorsqu’ils accèdent à des dossiers partagés via VPN.

Pour éviter cela :

Sur le poste client, ouvrez :

%USERPROFILE%\AppData\Roaming\Microsoft\Network\Connections\PbkModifiez le fichier rasphone.pbk.

Dans la section correspondant à la connexion VPN, définissez la valeur suivante :

UseRasCredentials=0

)

)

)

)

)

)