Conformité avec la réglementation DORA

La reglementation européenne sur la résilience opérationnelle numérique (DORA) vise à fournir un cadre de cybersécurité pour les institutions financières de l'UE et les TIC de tiers.

La règlementation Digital Operational Resilience Act (DORA) de l'Union européenne vise à améliorer la résilience opérationnelle des systèmes numériques dans le secteur financier. La législation européenne sur la cybernétique vise à renforcer la gestion des risques liés aux TIC, le signalement des incidents et les pratiques de continuité des activités.

Les logiciels UserLock et FileAudit d'IS Decisions aident les organisations concernées à se conformer aux exigences de la règlementation DORA grâce à une sécurité d'accès, un audit et un reporting efficaces qui touchent chacun des cinq piliers de la règlementation DORA.

La loi sur la résilience opérationnelle numérique (DORA), le règlement (UE) 2022/2554, établit un cadre de cybersécurité pour les entités financières et les fournisseurs de TIC qui les soutiennent. Le règlement de l'UE est entré en vigueur le 16 janvier 2023 et s'applique à partir du 17 janvier 2025.

Le DORA décompose la cyber-résilience en 5 piliers :

Une gestion robuste des risques liés aux TIC : Vous devez identifier, évaluer et gérer les risques de sécurité de manière approfondie.

Gestion, classification et notification des incidents liés aux TIC : Vous devez signaler les incidents TIC importants aux autorités compétentes.

Test de résilience opérationnelle : Vous devez avoir testé les procédures en place pour maintenir les services essentiels.

Gestion des risques liés aux TIC pour les tiers : Votre cadre de gouvernance doit garantir une conformité et une surveillance permanentes.

Partage d'informations : Vous devez partager et échanger activement des informations sur les cybermenaces, les vulnérabilités et les meilleures pratiques avec les autorités compétentes, les pairs et les autres parties prenantes afin de soutenir la détection et la réponse coordonnées aux menaces potentielles.

La gestion des identités et des accès des utilisateurs (IAM) est la pierre angulaire de la conformité à la règlementation DORA pour les organisations qui utilisent Active Directory sur site ou hybride.

La réglementation DORA s'applique à toutes les entités financières qui opèrent dans ou avec l'UE et à leurs fournisseurs de TIC tiers. Il s'agit des entités suivantes

les banques et les établissements de crédit

les établissements de paiement et de monnaie électronique

les entreprises d'investissement et les gestionnaires d'actifs

les fournisseurs de services TIC travaillant avec des institutions financières de l'UE.

Même si vous êtes un fournisseur de TIC en dehors de l'UE, si vous soutenez ou avez des contrats avec des institutions financières basées dans l'UE, vous pouvez toujours entrer dans le champ d'application de la réglementation DORA. La réglementation DORA s'applique également aux institutions financières qui fournissent des services TIC à d'autres entités financières.

Le secteur financier est une cible privilégiée des cyberattaques en raison des données de grande valeur qu'il traite. La réglementation DORA cherche à améliorer la résilience opérationnelle des infrastructures numériques financières en établissant des règles normalisées pour gérer et atténuer les risques de sécurité. Le non-respect de ces règles peut exposer les entités financières à de graves défaillances opérationnelles, entamer la confiance des clients et entraîner de lourdes amendes réglementaires.

Il est essentiel de maintenir des contrôles d'accès sécurisés et une visibilité en temps réel sur qui accède à quelles données, en particulier dans les environnements Active Directory qui constituent l'épine dorsale des systèmes de gestion des identités et des accès de nombreuses institutions financières.

Les cinq piliers de la réglementation DORA définissent un cadre pour atteindre la résilience opérationnelle dans les institutions financières de l'UE. Si votre organisation cherche à atteindre et à maintenir la conformité à la réglementation DORA, voici comment UserLock et FileAudit peuvent vous aider.

Les organisations doivent identifier, évaluer et gérer les risques de sécurité de manière globale. La réglementation DORA met l'accent sur l'évaluation proactive des risques, une gestion solide des identités et des accès et l'application des principes de moindre privilège dans l'environnement AD.

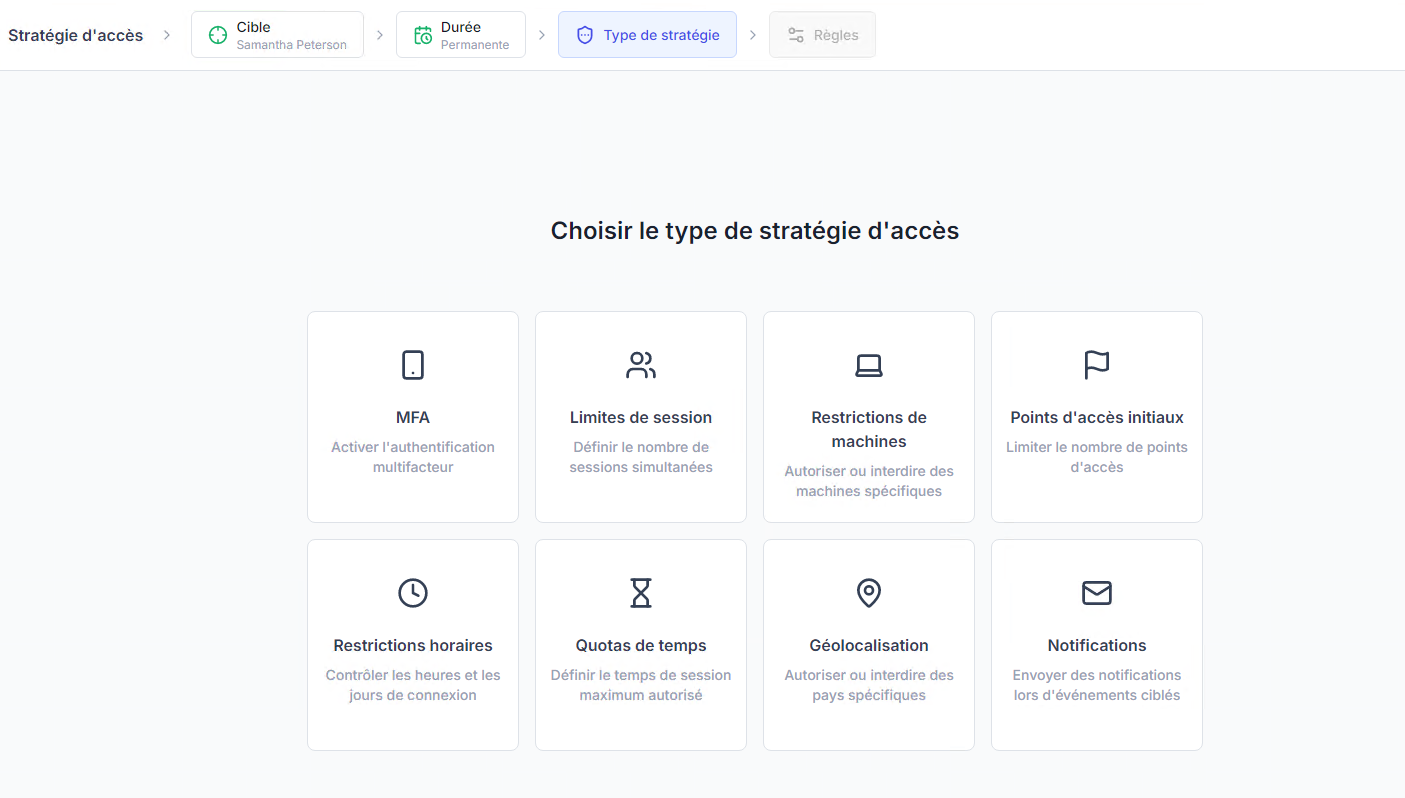

Bien que la réglementation DORA ne mentionne pas spécifiquement l'authentification multifacteur (MFA), elle impose des politiques et des protocoles d'authentification forte.

Découvrez la simplicité de la MFA UserLock

En pratique, la mise en œuvre de la MFA pour la conformité à la réglementation DORA s'aligne sur l'objectif de la réglementation visant à atténuer les risques liés à l'accès non autorisé, en renforçant la protection des données des clients et la sécurité de l'infrastructure financière critique.

Avec UserLock et FileAudit, vous pouvez renforcer la capacité de votre organisation à évaluer, détecter et atténuer les risques de sécurité critiques, répondant ainsi à un élément clé du premier pilier de la réglementation DORA.

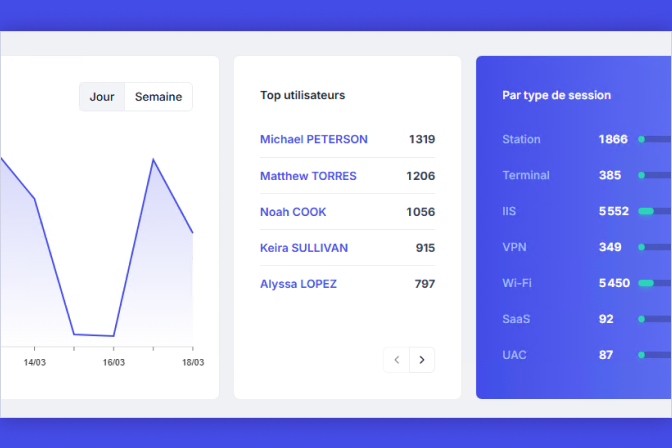

La réglementation DORA exige que les incidents TIC importants soient classés, documentés et signalés aux autorités compétentes. Une gestion efficace des incidents nécessite des journaux d'audit détaillés qui accélèrent l'analyse des causes profondes.

En mettant en œuvre UserLock et FileAudit, vous obtenez la visibilité et les capacités de journalisation nécessaires pour classer les incidents avec précision, les signaler rapidement et prévenir d'autres dommages.

Pour maintenir les services essentiels en cas de perturbations, la réglementation DORA préconise des tests réguliers des systèmes et des processus, notamment des tests de pénétration, des exercices sur table et des évaluations basées sur des scénarios.

UserLock et FileAudit soutiennent les tests de résilience opérationnelle grâce à un journal d'audit centralisé et à des rapports détaillés qui aident à démontrer la force du contrôle d'accès et les capacités de réponse aux incidents.

La réglementation DORA met l'accent sur les cadres de gouvernance qui traitent des risques posés par les fournisseurs de TIC tiers. Il s'agit notamment de s'assurer que ces fournisseurs adoptent les mêmes normes de sécurité, en particulier lorsqu'ils sont intégrés à votre environnement AD.

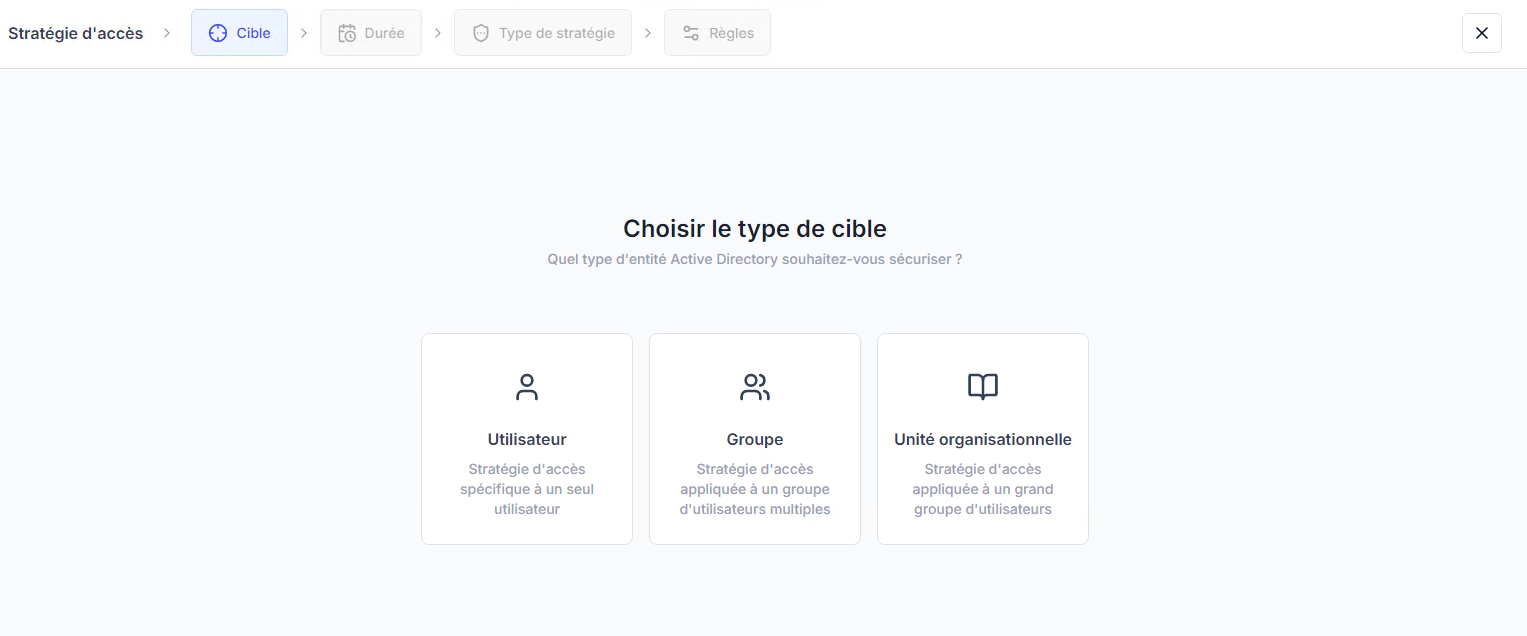

Pour gérer l'accès des tiers avec UserLock, chaque utilisateur tiers doit être créé localement et ajouté en tant que compte protégé. Une fois ajouté, vous pouvez configurer les restrictions d'accès souhaitées pour chaque utilisateur, groupe, et OU.

UserLock vous permet de mettre en place des contrôles d’accès contextuels aux systèmes, qu’ils soient Active Directory ou SaaS, et donc aux données.

La réglementation DORA encourage la coopération et l'échange d'informations entre les entités financières et les autorités afin de renforcer la résilience collective. Le partage des renseignements sur les menaces et des données relatives aux incidents peut limiter la propagation des attaques dans l'ensemble de l'écosystème.

Grâce à des journaux de sécurité précis et centralisés, votre organisation peut rapidement partager des informations sur les menaces avec les autorités et les institutions financières homologues, remplissant ainsi les obligations de partage d'informations de la réglementation DORA.

Bien que les sanctions exactes en cas de non-conformité puissent varier en fonction de la juridiction et de l'autorité de surveillance, les institutions financières peuvent être confrontées à ce qui suit :

des amendes importantes

Interdictions ou restrictions opérationnelles

Une atteinte à la réputation et à la confiance des clients

La réglementation DORA étant de plus en plus stricte, s'assurer de sa conformité est une priorité stratégique, et pas seulement une case à cocher réglementaire.

Évaluer les mesures de sécurité actuelles : Effectuez une analyse des lacunes de votre environnement AD et identifiez les domaines critiques à améliorer.

Mettre en œuvre les meilleures pratiques IAM : Appliquer l'authentification forte, le contrôle des sessions et les principes de moindre privilège.

Introduire un audit continu : Surveiller en temps réel l'accès des utilisateurs aux fichiers et dossiers critiques afin de réduire le temps d'attente et les activités non autorisées.

Affiner les plans de réponse aux incidents : Développez des flux de travail de classification et alignez-les sur les directives de déclaration obligatoire de la réglementation DORA.

S'engager avec les fournisseurs : Veillez à ce que les fournisseurs et prestataires de services tiers s'alignent sur vos normes de sécurité et sur les exigences de la réglementation DORA.

UserLock et FileAudit fournissent les couches essentielles de sécurité de l'identité et de l'accès aux fichiers nécessaires pour s'aligner sur les exigences de la réglementation DORA.

Authentification multifacteur (MFA) pour les connexions d'utilisateurs AD

Politiques d'accès granulaires et contrôles de session pour gérer quand, où et comment les utilisateurs peuvent se connecter.

Alertes et remédiation en temps réel pour verrouiller ou déconnecter instantanément les sessions suspectes

Audit détaillé des sessions pour les rapports de conformité

Visibilité complète de l'accès aux fichiers grâce à une surveillance en temps réel des serveurs de fichiers Windows

Alertes automatisées en cas d'accès non autorisé ou suspect à des fichiers

Audit centralisé pour rationaliser les rapports et la réponse aux incidents

Traces d'accès historiques pour des investigations approfondies.

En combinant ces deux solutions, vous pouvez contrôler étroitement qui a accès aux données critiques, détecter les anomalies et partager des informations exploitables avec les autorités de réglementation, autant d'éléments essentiels pour maintenir la résilience et répondre aux mandats de conformité rigoureux de la réglementation DORA.