Être conforme à la directive NIS2

La directive européenne NIS2 vise à renforcer la cybersécurité des infrastructures critiques de l'Union Européenne.

La directive NIS2, la législation européenne en matière de cybersécurité, vise à normaliser la gestion des risques et le signalement des incidents en réponse aux cyber-attaques de plus en plus astucieuses dont sont victimes les organisations dans les secteurs critiques.

Les solutions d'IS Decisions, UserLock et FileAudit, aident les organisations concernées à se conformer aux exigences de la NIS2 grâce à un accès sécurisé sur site, dans le cloud et à distance et un audit centralisé, répondant à chacune des 10 exigences de NIS2.

La directive NIS2 (en français : sécurité des réseaux et des systèmes d'information) représente une évolution substantielle de la législation de l'UE en matière de cybersécurité, en développant de manière significative la directive NIS1 publiée en 2016. Ce cadre actualisé vise à inciter davantage d'organisations de l'UE dans les secteurs critiques à mettre en œuvre les meilleures pratiques en matière de cybersécurité.

Les principaux changements apportés par la mise à jour de la directive NIS2 sont les suivants :

Un champ d'application plus large : La NIS2 élargit le champ de la conformité à davantage de secteurs industriels et de fournisseurs de services numériques.

Des seuils de taille clairs : Contrairement à la NIS1, la NIS2 introduit une règle claire concernant les seuils de taille. Ce changement permet aux moyennes et grandes entreprises de certains secteurs d'entrer dans le champ d'application de la directive, ce qui garantit une couverture plus complète des infrastructures critiques.

Des sanctions importantes en cas de non-conformité : La directive NIS2 introduit des mesures d'application plus strictes. Les entités jugées non conformes s'exposent à des amendes administratives pouvant aller jusqu'à 10 millions d'euros ou 2 % du chiffre d'affaires annuel mondial de l'entreprise, le montant le plus élevé étant retenu. Il s'agit d'une forte augmentation des sanctions potentielles par rapport à la directive NIS1.

Une plus grande responsabilité des dirigeants : La NIS2 fait peser une plus grande responsabilité sur les cadres supérieurs. Si une entreprise ne se conforme pas à la directive, les membres de la direction peuvent être tenus personnellement responsables de négligence grave. Ce changement vise à garantir que la cybersécurité est une priorité aux plus hauts niveaux de l'organisation.

Nouvelles classifications des entités : La NIS2 révise la classification des organisations en introduisant des entités « essentielles » et « importantes » à la place des catégories précédentes « opérateurs de services essentiels » (OES) et « fournisseurs de services numériques » (DSP) utilisées dans le NIS1. Cette reclassification reflète une approche plus nuancée de l'évaluation de l'importance d'une organisation pour l'économie et la société de l'UE.

Une plus grande attention portée à la sécurité de la chaîne d'approvisionnement : La NIS2 met l'accent sur la sécurisation de l'ensemble de la chaîne d'approvisionnement, compte tenu de la nature interconnectée des écosystèmes numériques modernes et de l'évolution des menaces qui pèsent sur eux.

Rationalisation des rapports d'incidents : La directive vise à réduire la complexité et à introduire des dispositions plus précises sur les processus de notification des incidents, en relevant certains des défis rencontrés dans le cadre de la NIS1.

Pour les organisations disposant d'une configuration de sécurité Active Directory sur site ou hybride, ces changements nécessitent un examen approfondi et une révision potentielle des pratiques de sécurité existantes.

L'accent mis par la directive sur une gestion solide des accès et des identités (IAM) fait d'Active Directory un point critique de la conformité. La mise en œuvre de mesures de sécurité robustes telles que la MFA et les contrôles d'accès pour répondre aux exigences de la directive NIS2 exige une attention particulière de la part des responsables informatiques chargés de la conformité.

La NIS2 couvre les entités des secteurs critiques qui sont vitaux pour l'économie et la société européennes et qui dépendent fortement des technologies de l'information et de la communication (TIC).

Ces secteurs sont les suivants :

l'énergie (par exemple, les fournisseurs d'électricité, les compagnies pétrolières et gazières)

les transports (y compris les opérateurs de transport aérien, ferroviaire, fluvial et routier)

l'eau (fournisseurs et distributeurs d'eau potable)

le secteur bancaire (y compris les établissements de crédit)

les infrastructures des marchés financiers (comme les bourses)

les soins de santé (hôpitaux et autres prestataires de soins de santé)

l'infrastructure numérique (points d'échange Internet, fournisseurs de services DNS)

L'UE a officiellement adopté la directive NIS2 en 2022, et les États membres de l'UE avaient jusqu'au 17 octobre 2024 pour transposer les exigences de la directive NIS2 dans leur droit national.

En France, un projet de loi a été élaboré. Le texte est passé en conseil des ministres en octobre 2024 et devra donc être discuté prochainement au Parlement sans qu'une date soit pour l'instant fixée. En parallèle, l'Agence nationale de cybersécurité (ANSSI) a rassemblé des informations sur la conformité au NIS2 en France.

Les organisations qui entrent dans le champ d'application du NIS2 doivent se conformer aux exigences avant que la directive ne devienne exécutoire dans leurs pays respectifs. Les organisations qui relèvent du champ d'application doivent évaluer leur niveau de conformité et mettre en œuvre des mesures de sécurité pour répondre aux nouvelles exigences avant la date limite d'application dans leur pays.

Les exigences de conformité à la norme NIS2 sont très strictes. Les sanctions pour non-conformité peuvent inclure des amendes allant jusqu'à 10 millions d'euros, la suspension de l'activité, voire une peine d'emprisonnement pour les dirigeants reconnus coupables de violation. Chaque État membre établira des sanctions en fonction de la gravité de la violation ou du non-respect d'exigences spécifiques.

Outre les sanctions prévues par la NIS2, les organisations risquent de voir leur réputation entachée, de perdre la confiance de leurs clients et de faire l'objet d'une surveillance accrue de la part des organismes de réglementation.

L'article 21, section 2, décrit 10 mesures de sécurité minimales visant à « protéger les réseaux et les systèmes d'information ainsi que l'environnement physique de ces systèmes contre les incidents ».

Nous décrivons ci-dessous comment les solutions IS Decisions aident les organisations à répondre à ces 10 exigences clés.

Mesures de sécurité de base du NIS2 | Solution IS Decisions | Fonctionnalité |

|---|---|---|

Politiques en matière d'analyse des risques et de sécurité des systèmes d'information | UserLock | Contrôlez les politiques d'accès de manière centralisée et surveillez l'activité pour évaluer et atténuer les risques de sécurité. |

Gestion des incidents | UserLock FileAudit | Définissez des alertes en temps réel en cas d'activité d'accès suspecte, identifiez rapidement les incidents et répondez-y. Auditez et établissez des rapports sur les journaux détaillés d'accès et d'activité du système et des données, afin de garantir l'efficacité des enquêtes judiciaires et des interventions en cas d'incident. |

La continuité des activités, telle que la gestion des sauvegardes et la reprise après sinistre, et la gestion de crise | UserLock FileAudit | Surveillez l'accès des utilisateurs aux systèmes et aux fichiers grâce à des journaux détaillés des accès et des activités des utilisateurs, afin de garantir l'intégrité des données et de permettre une gestion efficace des crises. |

La sécurité de la chaîne d'approvisionnement, y compris les aspects liés à la sécurité des relations entre chaque entité et ses fournisseurs directs ou ses prestataires de services | UserLock | Contrôlez l'accès des entités tierces, en veillant à ce que seuls les utilisateurs autorisés accèdent à des systèmes et ressources spécifiques. |

Sécurité dans l'acquisition, le développement et la maintenance des réseaux et des systèmes d'information, y compris le traitement et la divulgation des vulnérabilités | FileAudit | Auditez l'accès des utilisateurs aux services, fichiers et dossiers sur site et dans le cloud pour permettre un développement et une maintenance sécurisés du système. |

Politiques et procédures visant à évaluer l'efficacité des mesures de gestion des risques liés à la cybersécurité | UserLock FileAudit | Générez des rapports sur tous les événements d'accès des utilisateurs et des fichiers pour mieux évaluer et vérifier l'efficacité des mesures de cybersécurité, offrant ainsi une visibilité pour l'évaluation des risques. |

Pratiques de base en matière d'hygiène cybernétique et formation à la cybersécurité | UserLock | Mettez en œuvre des mesures de contrôle d'accès basées sur les rôles et le contexte pour s'assurer que les utilisateurs respectent les politiques de sécurité, en soutenant des initiatives plus larges de cyber-hygiène. |

Politiques et procédures relatives à l'utilisation de la cryptographie et, le cas échéant, du chiffrement | UserLock | Renforcez le cryptage des données en transit en contrôlant l'accès et en sécurisant les sessions des utilisateurs. |

Sécurité des ressources humaines, politiques de contrôle d'accès et gestion des actifs | UserLock | Gérez l'accès des employés et des sous-traitants à l'aide de politiques de contrôle d'accès basées sur des facteurs tels que le rôle, le temps d'accès (heures de travail), le lieu et le type de session. |

L'utilisation de solutions d'authentification multifacteur ou d'authentification continue, de communications vocales, vidéo et textuelles sécurisées et de systèmes de communication d'urgence sécurisés au sein de l'entité, le cas échéant. | UserLock | Déployez l'authentification multifacteur (MFA) pour tous les utilisateurs, en vérifiant les identités Active Directory sur site avec un deuxième facteur pour mieux garantir la sécurité de l'accès. |

Démontrez une visibilité en temps réel de l'accès des utilisateurs aux systèmes et aux données sensibles.

L'article 21, paragraphe 2, point a), de la directive NIS2 exige des politiques d'analyse des risques et de sécurité des systèmes d'information. UserLock et FileAudit vous aident à démontrer que vous avez mis en place de telles politiques.

UserLock vous aide à identifier et à analyser les risques potentiels en matière de sécurité d'accès de trois manières principales :

Visibilité en temps réel de tous les accès (ou tentatives d'accès) à l'identité Active Directory

Détection des risques et surveillance de tous les accès aux ressources réseau et SaaS

L'audit et le reporting pour montrer que vous avez mis en œuvre l'analyse des risques et les politiques de sécurité informatique.

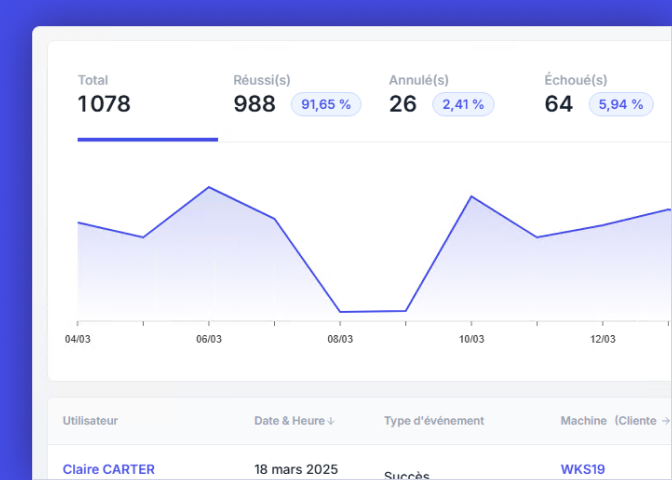

Commençons par le premier point : la visibilité en temps réel. Avant de pouvoir effectuer une analyse ou une évaluation des risques, vous devez disposer d'une visibilité sur les données pertinentes. UserLock offre une visibilité en temps réel sur tous les accès (et tentatives d'accès) à vos systèmes.

)

)

)

)

)

)

)

UserLock vérifie et enregistre toutes les activités des sessions d'utilisateurs sur les machines protégées (machines où l'agent UserLock est déployé) dans la base de données UserLock. Les rapports UserLock sont tirés de cette base de données.

UserLock permet également de surveiller en temps réel tous les événements d'accès, ce qui vous permet de réagir immédiatement aux comportements à risque.

UserLock vous permet également d'auditer toutes les tentatives d'accès et les accès réussis à vos systèmes, avec des rapports filtrables et consultables à partir d'un tableau de bord unique. Vous pouvez programmer des rapports personnalisés ou prédéfinis, et même les envoyer directement depuis la console.

Cette visibilité, associée à un audit et à des rapports complets, vous aide à prouver que seuls les utilisateurs autorisés ont accès à votre système.

FileAudit complète ce dispositif en offrant une visibilité sur les événements d'accès aux fichiers sur les serveurs de fichiers Windows et le stockage en nuage. Ensemble, UserLock et FileAudit offrent une visibilité et une surveillance de l'accès des utilisateurs aux systèmes, aux fichiers et aux dossiers.

NIS2 souligne également l'importance d'une gestion solide des crises et des incidents. UserLock et FileAudit permettent tous deux aux administrateurs de définir des alertes en cas d'activité suspecte, ce qui vous permet d'identifier rapidement les incidents et d'y réagir.

UserLock peut appliquer des restrictions de connexion personnalisées, y compris des limites au nombre de tentatives de connexion infructueuses autorisées. Toute tentative de connexion qui ne satisfait pas à ces conditions est automatiquement bloquée.

La surveillance en temps réel de UserLock comprend un indicateur de risque, le « statut de l'utilisateur », qui présente trois niveaux : risque élevé, risque, non protégé, protégé ou nouvel utilisateur. Par défaut, UserLock considère qu'un utilisateur présente un risque élevé et bloque le compte après 5 connexions refusées en moins de 30 minutes. Les administrateurs peuvent ajuster ces paramètres en fonction de la politique de sécurité de l'organisation.

UserLock vous permet également d'auditer et d'établir des rapports sur les journaux détaillés de tous les accès à l'identité Active Directory, ce qui vous permet de détecter et de réagir plus facilement aux menaces et d'effectuer des analyses criminalistiques plus rapidement.

FileAudit permet aux administrateurs de mettre en place des alertes sur la copie, la suppression ou le déplacement de fichiers en vrac. Une fois ces alertes configurées, vous pouvez exécuter des scripts PowerShell (les vôtres ou ceux prédéfinis par FileAudit) pour automatiser les réponses en cas de déclenchement de certaines alertes.

Le scénario le plus courant est la prévention d'une attaque de ransomware. FileAudit vous permet d'abord de mettre en place des alertes sur les événements de lecture, d'écriture et de suppression de masse. Vous pouvez ensuite exécuter un script PowerShell qui détecte les événements consécutifs de lecture, d'écriture et de suppression en masse et déconnecte automatiquement l'utilisateur responsable de ces événements, ce qui permet d'arrêter une attaque de ransomware avant qu'elle ne commence.

Outre la visibilité et la détection des menaces, UserLock et FileAudit offrent chacun un tableau de bord centralisé et consultable qui sert de source unique de vérité pour l'audit des accès des utilisateurs.

UserLock surveille, enregistre et établit des rapports sur chaque événement de connexion d'un utilisateur et sur chaque tentative de connexion à un réseau de domaine Windows.

)

)

)

)

)

)

)

Grâce aux journaux d'événements complets de UserLock, les administrateurs peuvent auditer les événements d'accès des utilisateurs, ce qui permet de responsabiliser les utilisateurs pour toute activité et de démontrer l'efficacité des politiques de sécurité d'accès.

Les journaux d'audit centralisés de FileAudit vous permettent également d'identifier rapidement qui a fait quoi, quand et d'où sur les fichiers de vos serveurs de fichiers Windows et de votre stockage en nuage.

Les journaux d'audit de FileAudit suivent l'accès des utilisateurs aux dossiers de fichiers Windows, aux serveurs et au stockage en nuage.

)

)

)

)

)

)

)

UserLock et FileAudit prennent tous deux en charge les exigences en matière de rapports sur les événements d'accès des utilisateurs afin de répondre aux exigences en matière de rapports NIS2. Les deux solutions vous permettent de programmer des rapports et même d'automatiser l'envoi de courriels à partir du tableau de bord afin de répondre aux exigences en matière de rapports d'incidents.

Avec UserLock, les administrateurs peuvent créer des rapports personnalisés ou choisir parmi les modèles de rapports actuellement disponibles dans le tableau de bord UserLock. Ces rapports peuvent être préprogrammés pour être envoyés automatiquement depuis le tableau de bord UserLock à des destinataires spécifiques, tels que le CIO ou l'ASD.

Les administrateurs peuvent également enregistrer tous les événements relatifs à la gestion des accès privilégiés, des comptes et des groupes, et en rendre compte. Le rapport sur les actions de l'administrateur permet également aux organisations de visualiser rapidement toutes les actions du compte de l'administrateur et d'en rendre compte.

)

)

)

)

)

)

)

FileAudit vous permet d'obtenir des rapports complets sur les personnes qui ont accédé (ou tenté d'accéder) à un fichier, ce qu'elles ont fait, quand elles l'ont fait et à partir d'où.

)

)

)

)

)

)

)

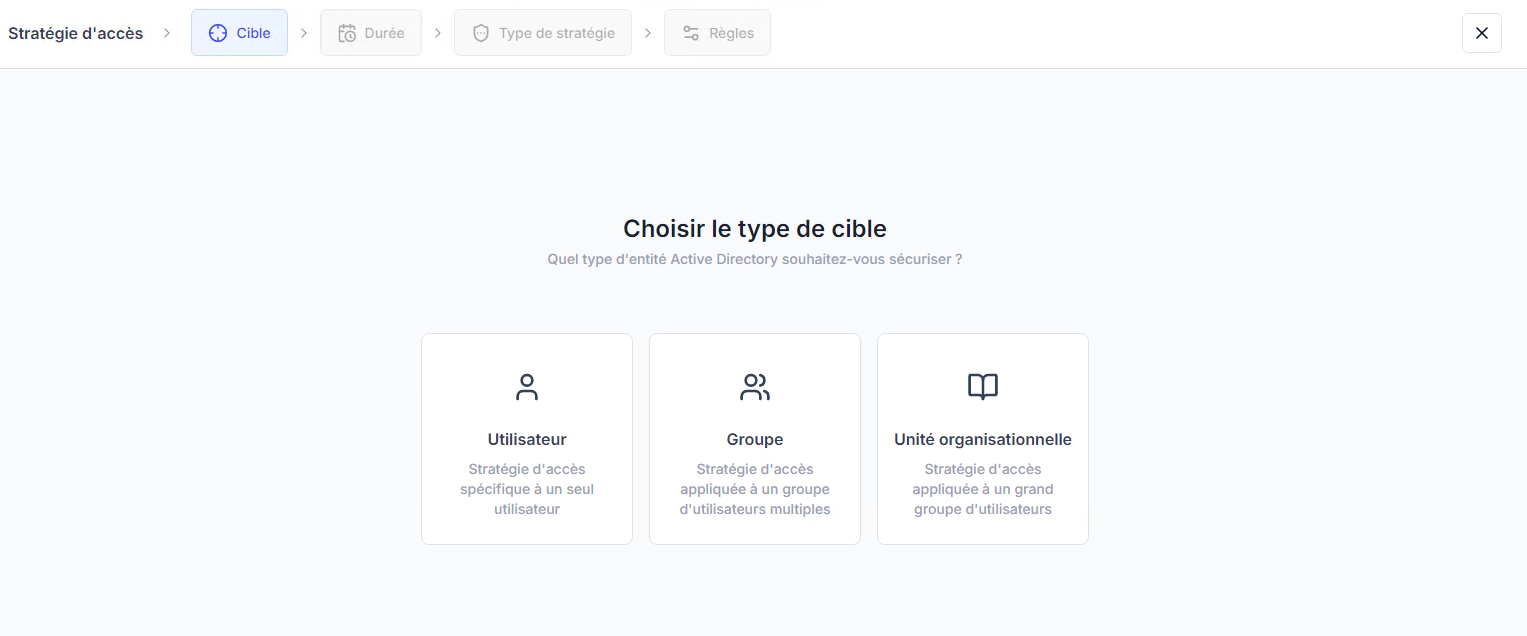

Contrôlez les circonstances dans lesquelles les utilisateurs autorisés peuvent accéder à votre réseau.

UserLock permet également aux administrateurs informatiques de définir des restrictions d'accès granulaires et contextuelles basées sur des facteurs tels que l'adresse IP, l'heure, la machine, le type de session ou la géolocalisation.

UserLock permet également aux administrateurs de limiter le nombre de sessions simultanées autorisées.

UserLock permet de vérifier facilement l'identité de tous les comptes Active Directory, qu'ils soient privilégiés ou non, et de sécuriser l'accès à votre réseau grâce à l'authentification multifacteur (MFA) sur les connexions Windows, RDP et VPN.

Avec UserLock, vous pouvez authentifier l'accès de vos comptes utilisateurs Active Directory aux données sensibles et non sensibles de votre organisation stockées dans des applications en nuage. UserLock combine MFA et authentification unique (SSO) pour authentifier l'accès de vos utilisateurs Active Directory aux services et applications en ligne tels que Microsoft 365, Google Workspace, Salesforce, Dropbox et d'autres apps cloud basées sur SAML.

Les administrateurs peuvent choisir comment et quand exiger la MFA.

Deux modes d'édition sont disponibles pour modifier les paramètres de MFA. Veillez à lire la documentation relative au cas d'utilisation de chaque type de session pour vous assurer que les utilisateurs recevront une invite MFA.

Tous les types de session à la fois : en sélectionnant cette option, vous pouvez appliquer la même politique pour tous les types de session protégés par UserLock.

Par type de session : Sélectionnez cette option pour appliquer des politiques MFA différentes pour chaque type de session.

)

)

)

)

)

)

)

Vous pouvez également appliquer la MFA par type de connexion.

Pour chaque type de session, vous pouvez choisir la fréquence à laquelle vous invitez vos utilisateurs à utiliser la MFA.

)

)

)

)

)

)

)

NIS2 exige une MFA pour les utilisateurs privilégiés et non privilégiés des systèmes de réseau, tels qu'Active Directory.

La MFA simple et efficace de UserLock vérifie l'identité sur tous les comptes Active Directory, qu'ils soient privilégiés ou non. Cela permet à votre organisation d'appliquer correctement le principe du moindre privilège, qui est essentiel pour réduire les risques de sécurité et constitue la pierre angulaire de l'architecture de confiance zéro.

Les rapports d'événements MFA de UserLock fournissent un journal complet de tous les événements liés aux utilisateurs qui sont invités à utiliser la MFA lors de la connexion, y compris des détails sur le fait que la MFA a été exécuté avec succès ou non.

Avec UserLock, les administrateurs surveillent et établissent des rapports sur tous les événements multifacteurs à partir de serveurs et de postes de travail orientés ou non vers l'Internet. Les administrateurs peuvent configurer des alertes pour certains types d'événements, tels que les refus de MFA ou les invites MFA en dehors des heures de travail, afin de détecter rapidement les menaces potentielles.