Comment suivre les modifications de fichiers sous Windows

Pour suivre les modifications de fichiers par compte utilisateur, vous devez disposer d’un accès simple au qui, au quoi et au quand.

Publié le 23 décembre 2025)

Lorsque les organisations parlent de sécurité des données, ce dont elles parlent au niveau le plus fondamental, c’est de la surveillance des accès aux fichiers et aux dossiers.

Cependant, il ne s’agit pas uniquement d’empêcher les hackers externes. Dans de nombreuses organisations, la menace provenant d’initiés malveillants est tout aussi importante. Des employés peuvent tenter d’accéder à des fichiers auxquels ils ne sont pas autorisés à accéder, que ce soit par erreur, par curiosité ou pour des raisons malveillantes.

La plupart des organisations ont au moins une histoire d’employé ayant accédé à des fichiers sensibles ou les ayant volés. En général, l’accès n’est découvert qu’après que les dommages ont eu lieu. Dans bien plus de cas encore, ces incidents passent inaperçus et l’accès interne reste invisible.

La solution consiste à surveiller l’accès des comptes utilisateurs à des fichiers et dossiers spécifiques, en temps réel, au moment où cela se produit, et de manière rétrospective, en revenant en arrière pour analyser les schémas d’accès sur le long terme.

Le principe est simple : suivre quels comptes utilisateurs accèdent à quels fichiers, quand, et ce qu’ils font de cet accès. Vous devez pouvoir voir quel compte utilisateur ouvre, déplace, modifie ou change des fichiers ou des dossiers. Idéalement, cela inclut également les tentatives d’accès refusées par le système.

Vous remarquerez que nous parlons de « comptes utilisateurs » plutôt que de l’utilisateur individuel. C’est important. Dans la plupart des cas, un compte utilisateur correspond aux actions de l’utilisateur auquel il est attribué.

Cependant, un acteur malveillant peut aussi détourner un compte légitime. C’est souvent le cas lors d’attaques par ransomware ou de violations de données. La surveillance des comptes utilisateurs via une politique bien conçue permet d’obtenir un signal d’alerte précoce.

Malheureusement, la surveillance de l’accès à votre système de fichiers n’est pas un élément central de la plateforme Windows. Les outils natifs de Windows, tels que l’Observateur d’événements Windows, reposent sur des processus manuels pour identifier les bons ID d’événements. Et ces processus ont tendance à mal s’adapter à l’échelle d’un grand réseau. Ils ne facilitent en rien les opérations de surveillance ou d’audit.

Microsoft n’a pas conçu l’Observateur d’événements Windows comme un outil d’audit des fichiers.

L’alternative consiste à écrire des scripts PowerShell pour automatiser la surveillance des autorisations de fichiers NTFS. Cela requiert une certaine expertise et nécessite des mises à jour régulières pour tenir compte des changements de stockage. L’approche PowerShell présente également un manque de granularité et ne fournit pas de rapports centralisés. À eux deux, ces éléments augmentent le risque de passer à côté d’accès non autorisés.

Point important : l’approche PowerShell peut aussi être insuffisante pour produire des rapports automatisés permettant de démontrer la conformité en matière de sécurité des données auprès des auditeurs. Après tout, il ne suffit pas de détecter les accès non autorisés aux fichiers. Les normes de conformité et les audits en cybersécurité exigent souvent des équipes IT qu’elles génèrent des rapports réguliers pour documenter leur supervision. Elles doivent contrôler l’accès aux fichiers, mais aussi prouver qu’elles le font, et montrer comment.

FileAudit est conçu pour supprimer la complexité liée à la surveillance et à l’audit des fichiers. Grâce à une console centralisée, FileAudit fonctionne sans nécessiter d’agents sur chaque serveur. Ainsi, les équipes IT et les membres désignés peuvent suivre l’accès des comptes utilisateurs aux fichiers et dossiers sous Windows et sur les principales plateformes cloud.

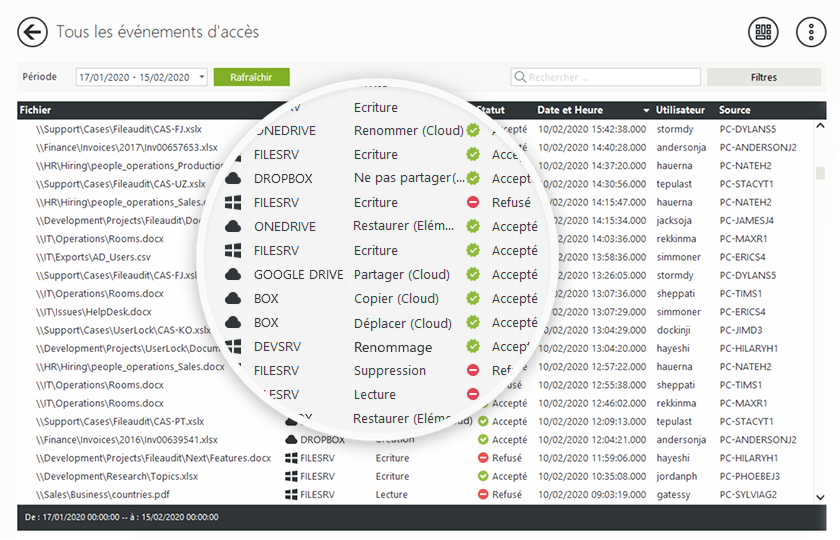

Les journaux d’événements FileAudit enregistrent chaque événement d’accès aux fichiers, y compris la lecture, l’écriture, la suppression, ainsi que les modifications des autorisations et des attributs de fichiers. Les administrateurs FileAudit peuvent voir quel compte utilisateur a accédé aux fichiers à un emplacement donné, à quel moment, et depuis quelle adresse IP, domaine et nom de machine.

FileAudit prend en charge la surveillance des données dans le cloud, notamment sur des plateformes telles que OneDrive for Business, SharePoint Online, Google Drive, Dropbox Business et Box.

Des alertes email personnalisées peuvent être créées pour des événements spécifiques, par exemple :

Suppression de fichiers

Copie ou déplacement en masse, accès à des horaires inhabituels ou accès refusés

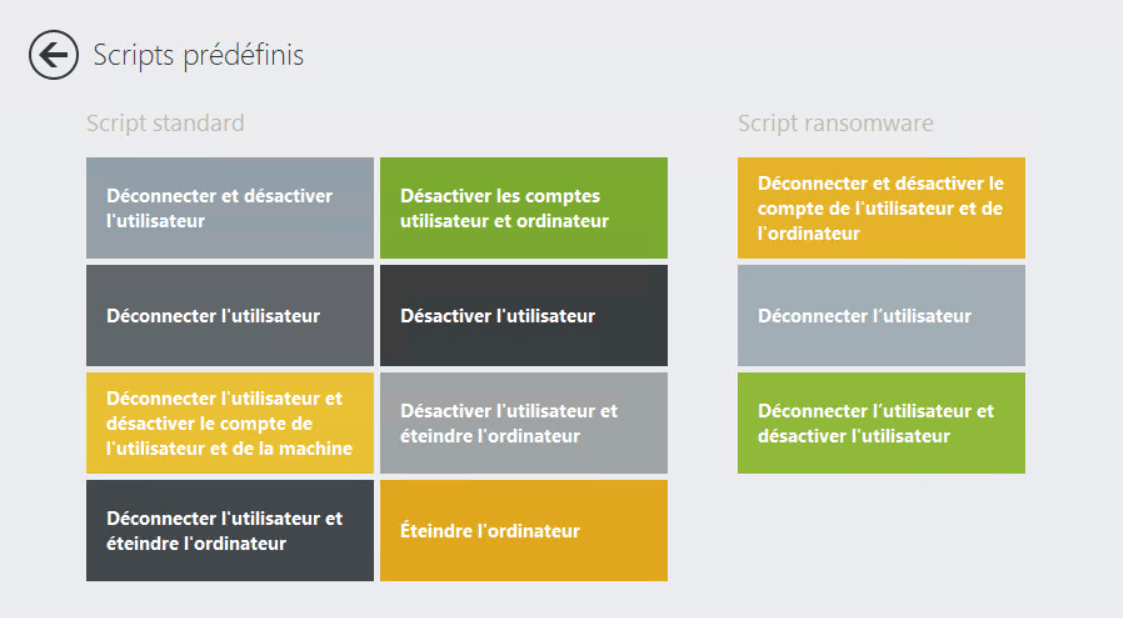

Grâce aux scripts PowerShell prédéfinis de FileAudit (disponibles à partir de la version 6.6, il est également possible de programmer rapidement des réponses automatiques aux alertes déclenchées. Par exemple, déconnecter et désactiver un compte utilisateur et un compte ordinateur si un compte utilisateur supprime, copie ou déplace un grand nombre de fichiers.

Grâce à l’archive centralisée de FileAudit, les équipes IT peuvent générer des rapports de synthèse pour suivre les utilisateurs, leurs actions et l’accès aux fichiers dans le temps. L’IT obtient des informations forensiques précieuses, tout en soutenant des normes de conformité telles que le RGPD, HIPAA, SOX et FISMA.

L’interface simple en point-and-click de FileAudit constitue une fonctionnalité essentielle. Les outils de surveillance des fichiers sont souvent conçus pour être utilisés par des experts IT, ce qui exclut du processus les collaborateurs qui savent quels fichiers sont les plus critiques — par exemple, les employés au niveau des départements.

FileAudit est simple et facile à utiliser. L’IT peut partager ou déléguer la surveillance des fichiers aux personnes qui comprennent le mieux les données qu’elles doivent protéger.

Un facteur commun à presque toutes les cyberattaques, attaques internes, ransomwares, violations de données, est la tentative d’accès à des fichiers sensibles. Malgré cela, les organisations ne disposent souvent pas d’un moyen simple de surveiller ou d’analyser l’accès des utilisateurs aux fichiers. Trop souvent, un volume inconnu d’accès non autorisés passe sous le radar.

Les organismes de réglementation comprennent l’importance de l’audit des fichiers, c’est pourquoi la capacité à surveiller les utilisateurs et à détecter la manipulation de fichiers est un élément clé de nombreuses normes de conformité.

Le défi réside dans la mise en œuvre. Les outils natifs de Windows nécessitent beaucoup de temps et d’expertise pour être utilisés de manière même partiellement efficace. De plus, ils manquent de fonctionnalités essentielles telles que l’analyse et le reporting centralisés.

FileAudit offre une solution simple pour surmonter ces problèmes grâce à une surveillance complète en temps réel, une analyse rétrospective et des rapports répondant aux exigences d’audit.

Plus important encore, FileAudit permet aux organisations de s’éloigner du modèle traditionnel de centralisation de la surveillance des données au sein des équipes IT, en donnant aux collaborateurs non techniques la possibilité de gérer eux-mêmes cette supervision.

)

)

)