Ransomware dans la finance : prévenir la compromission d’Active Directory avec une MFA Zero Trust

Les services financiers restent une cible majeure pour les attaques par ransomware. Voici pourquoi renforcer la sécurité d’Active Directory au niveau de l’identité et de l’authentification constitue une défense clé.

Publié le 11 décembre 2025)

Derrière les gros titres de nombreuses attaques majeures par ransomware se cache une vérité peu reluisante : même les organisations les plus grandes, les mieux dotées en ressources et les plus conscientes des enjeux de sécurité peuvent être mises à mal par un seul identifiant faible ou compromis.

Les divulgations publiques d’incidents ransomware mentionnent souvent ce type de faille comme un pivot important dans la chaîne de compromission des attaquants. Alors pourquoi les échecs d’authentification sont-ils encore si courants, même si le problème est largement reconnu ?

De manière frustrante, les outils destinés à prévenir cela, notamment l'authentification multifacteur (MFA), le contrôle d’accès utilisateur et la gestion des privilèges, existent pourtant depuis longtemps. Le problème est généralement qu’ils ne sont pas appliqués efficacement. L’ajout de MFA crée souvent plus de complexité et de coûts, en particulier pour les réseaux sur sites construits autour d’Active Directory (AD), qui n’offre pas nativement ce type de sécurité.

Même lorsque les organisations déploient la MFA, elle n’est pas toujours appliquée universellement ou de manière cohérente à tous les comptes. Il ne suffit plus d’utiliser la MFA de temps en temps, ou seulement pour les comptes hautement privilégiés. La MFA doit être activée en permanence, pour chaque compte, et c’est particulièrement vrai dans le secteur financier.

Les organisations de services financiers sont connues pour être très soucieuses de la sécurité, et pourtant elles restent fréquemment touchées par des ransomwares. Selon l’étude Sophos L’état des ransomwares, 65 % des organisations financières interrogées ont déclaré avoir été affectées par un ransomware.

Bien que le rapport ne détaille pas les causes profondes, l’expérience générale suggère que des échecs d’authentification ont probablement joué un rôle important dans de nombreux incidents.

Il n’est pas difficile de comprendre pourquoi une entreprise de services financiers ou une banque figurerait en haut de la liste des cibles d’un attaquant ransomware.

Le secteur financier est défini par des données client précieuses, l’actif que les groupes ransomware cherchent le plus à voler. Ces institutions exploitent également des réseaux complexes remplis d’infrastructures héritées, souvent difficiles à sécuriser.

La réglementation et la réputation constituent des points de pression majeurs. Les réseaux des institutions financières doivent être extrêmement sécurisés et constamment disponibles. Les régulateurs et les investisseurs considèrent que tout ce qui met l’une ou l’autre en danger représente un risque systémique. La possibilité de lourdes amendes ou de pertes de réputation est omniprésente.

Cela explique peut-être pourquoi les attaques majeures dans le secteur financier sont rarement rendues publiques : soucieuses de leur réputation, les institutions financières évitent d’en divulguer les détails.

Pour les groupes ransomware, le principal objectif de la compromission d’identifiants est de franchir les défenses d’une organisation afin de cibler les ressources depuis l’intérieur. Une fois cela accompli dans un réseau sur site, la prochaine cible sera les contrôleurs de domaine AD (DC). AD est le fondement de l’identité et de l’accès réseau. Si des attaquants compromettent un DC, ils obtiennent une visibilité et un pouvoir considérables sur le réseau.

Une fois à l’intérieur d’AD, les attaquants peuvent utiliser cet accès pour se déplacer latéralement dans le réseau ou semer le chaos en chiffrant le DC lui-même. Cela peut être difficile à détecter ou à arrêter. AD ne dispose pas de capacités de surveillance intégrées, et les équipes de sécurité se rendent souvent compte de la compromission trop tard.

Plusieurs groupes ransomware très médiatisés sont connus pour cibler spécifiquement AD, mais cela s’applique à tous les acteurs ransomware. AD est une ressource réseau critique, et sa sécurité devrait être une priorité absolue.

Il en découle que la première ligne de défense d’AD consiste à authentifier correctement les identifiants utilisés pour accéder au réseau périmétrique. Cela ajoute une barrière supplémentaire contre les attaquants ransomware tentant de compromettre des comptes utilisateur ou de service.

UserLock simplifie au maximum l’ajout de cette couche de sécurité à un réseau Windows sur site pour les administrateurs comme pour les utilisateurs.

Pour les administrateurs, le premier avantage est qu’il fonctionne avec les stratégies AD existantes et qu’il n’est pas nécessaire de reconfigurer les stratégies de domaine dans UserLock lui-même. UserLock offre la possibilité d’ajouter une couche de sécurité positionnée au niveau de l’authentification AD.

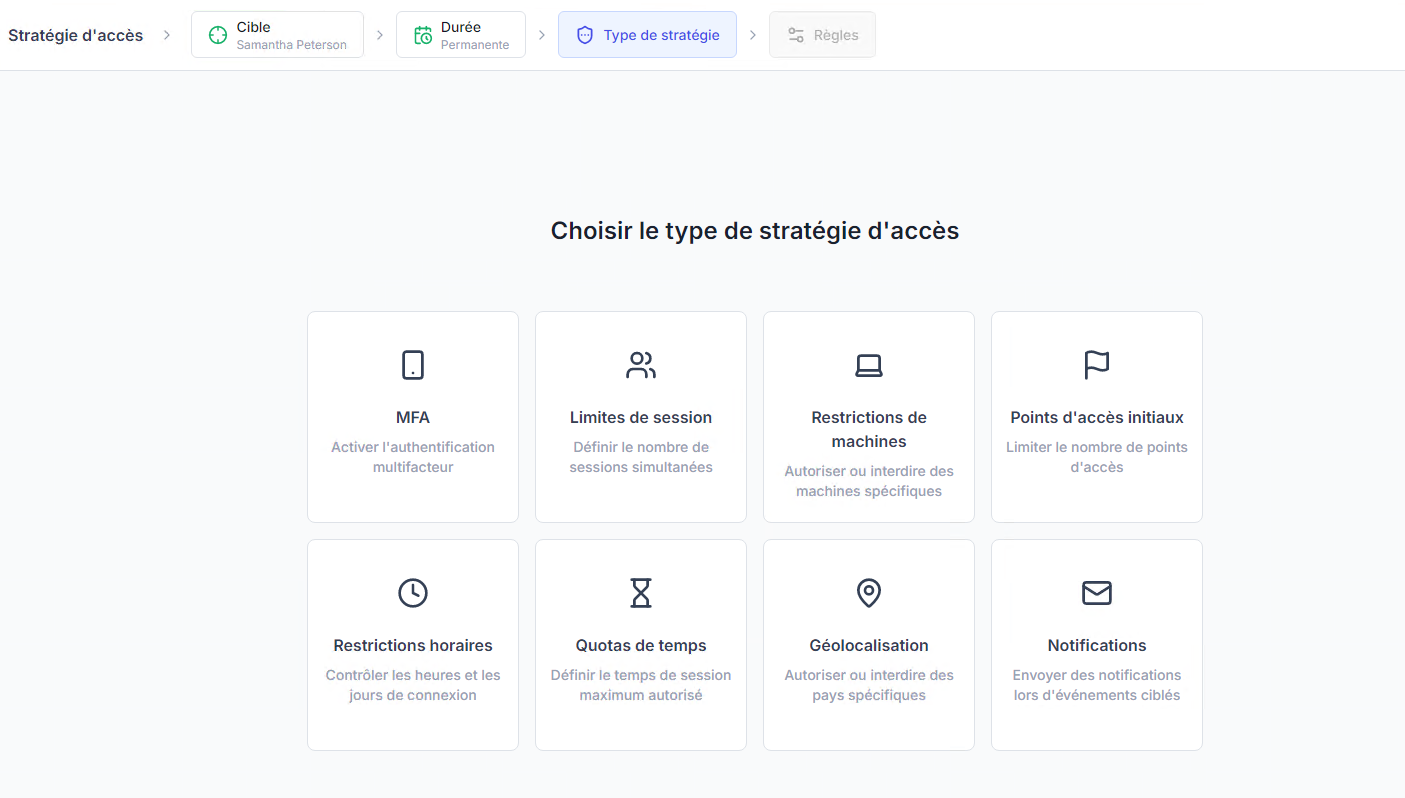

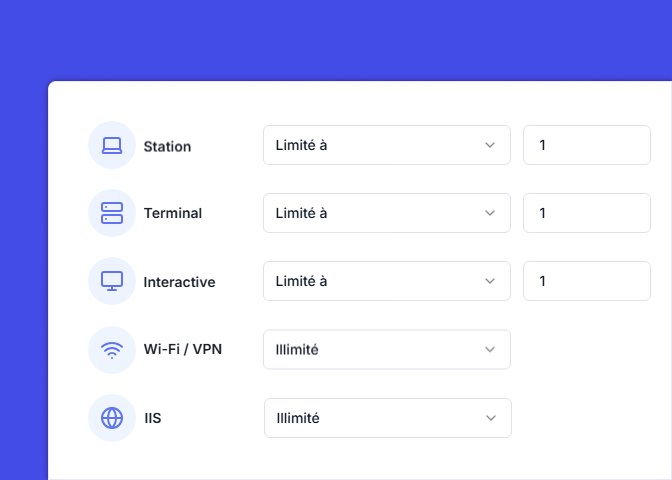

Et comme les équipes peuvent choisir des paramètres granulaires pour les stratégies MFA, UserLock aide à empêcher la sécurité de nuire à la productivité.

C’est toujours un équilibre : une MFA insuffisante ou mal configurée crée des failles d’authentification. Trop de MFA dégrade l’expérience utilisateur.

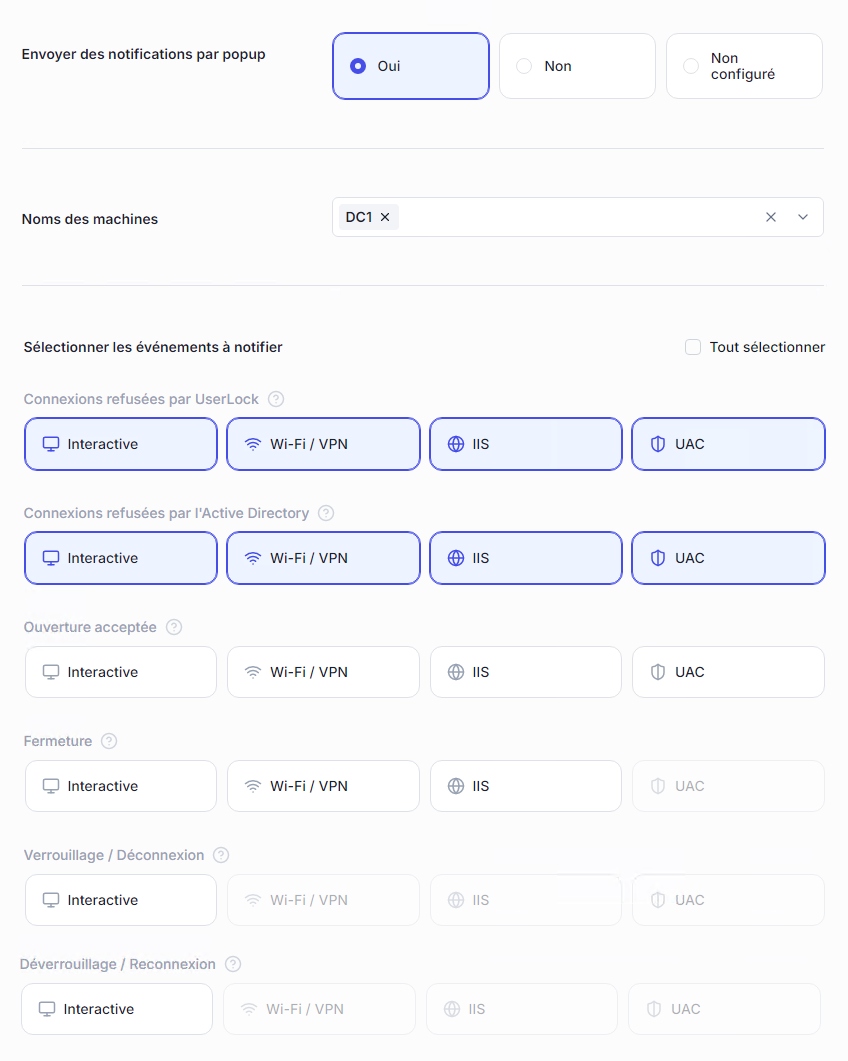

Fait important, la MFA UserLock inclut des protections contre les mouvements latéraux. Si un attaquant compromet un compte utilisateur « standard » puis tente d’élever des privilèges via une invite UAC Windows, par exemple, la MFA UserLock bloquera l’opération.

Ajoutez une protection supplémentaire avec les contrôles d’accès contextuels et basés sur les sessions de UserLock

Bien sûr, la MFA seule ne suffit pas. C’est pourquoi UserLock inclut également des contrôles d’accès contextuels et basés sur les sessions pour réduire la surface d’attaque.

Les administrateurs peuvent limiter les sessions simultanées ou restreindre l’accès par appareil, géolocalisation, type de session ou plage horaire. Ainsi, même si un identifiant est volé, son utilisation abusive peut être contenue.

La surveillance du comportement utilisateur est essentielle, mais AD n’offre que peu d’aide native à ce sujet. C’est là que UserLock intervient avec une gestion des sessions en temps réel et des alertes.

Les administrateurs peuvent configurer des alertes pour être avertis instantanément de toute activité anormale. Pour réduire le bruit, les alertes peuvent être personnalisées par événement d’accès et type de session.

Pour défendre le réseau, les équipes IT ont besoin de visibilité et de contrôle, surtout pour des services centraux comme Active Directory. Se reposer uniquement sur la sécurité périmétrique ne suffit pas.

La mise en place de la MFA est une pièce essentielle du puzzle, mais pas la seule. Une bonne défense réseau repose également sur la capacité à contrôler l’accès de manière contextuelle et à empêcher l’élévation de privilèges.

UserLock offre les deux, avec une approche complète du problème de vérification d’identité sur site et de contrôle d’accès dans un environnement Active Directory sur site ou hybride.

Protéger les identifiants utilisateur/compte grâce à la MFA, tout en donnant aux équipes IT un contrôle total sur son application, afin qu’elle ne devienne pas un obstacle pour les employés.

Appliquer des contrôles d’accès contextuels à tous les comptes, et non uniquement aux comptes à privilèges élevés.

Implémenter la MFA au-delà de la connexion initiale et lors des demandes d’élévation de privilèges (invites UAC).

Dans l’ensemble, les administrateurs peuvent mettre en œuvre UserLock pour atteindre une approche Zero Trust de l’authentification AD, à l’intérieur comme à l’extérieur du réseau.

)

)

)